AV/EDR规避实用技术

模块 1 – AV/EDR 架构

1.1 - 检测类型:签名检测、启发式检测、行为检测和机器学习

现代的AV(防病毒)和EDR(端点检测与响应)系统采用多种检测方法来识别和阻止恶意活动。理解这些检测类型对于制定有效的规避策略至关重要。

1.1.1 签名检测

定义:

签名检测依赖于已知的恶意代码模式——如二进制字符串、哈希值或特定的指令序列——来识别威胁。

工作原理:

AV引擎维护着大量的病毒签名数据库。

对传入的文件进行扫描,并与这些签名进行比对。

如果找到匹配项,文件会被标记为恶意文件。

示例:

已知的Meterpreter有效载荷的SHA-256哈希。

Cobalt Strike beacon阶段的字节模式。

局限性:

容易通过以下方式绕过:

对代码进行小幅修改(变形)。

混淆、加密或打包。

对有效载荷进行编码(如Base64、XOR)。

无法检测新型或零日恶意软件。

规避技术:

Shellcode重新编码或加密。

使用“Stub”封装生成新的哈希值。

使用打包工具或加密工具。

1.1.2 启发式检测

定义:

启发式检测通过对代码进行静态和动态的规则检查,寻找可疑的特征或行为。

工作原理:

使用预定义的规则或类似YARA的模式检查。

寻找可疑的构造:

API调用(如VirtualAllocEx、WriteProcessMemory)。

异常的节名或权限(如.text标记为RWX)。

高熵值,表明可能是加密或打包的文件。

示例:

PE文件中的.text节很小,而.data节很大。

使用IsDebuggerPresent() API。

非标准文件头或修改过的PE元数据。

局限性:

可能导致误报。

可以通过随机化结构、重命名节或使用合法Windows API的控制方式来绕过。

规避技术:

填充有效载荷以降低熵值。

混淆API调用或延迟加载。

将恶意逻辑分拆成多个阶段。

1.1.3 行为检测

定义:

行为检测通过监控进程的运行时行为,并将其与已知的恶意行为模式进行关联。

工作原理:

在实时或近实时模式下运行。

跟踪系统调用、API链、内存操作、进程创建、文件和注册表更改。

可疑行为示例:

CreateProcess → 注入Shellcode → CreateRemoteThread。

从MS Office或浏览器中生成的子进程。

修改自启动注册表键或计划任务。

优点:

根据行为而非代码检测零日恶意软件。

难以通过模仿合法进程行为来规避。

规避技术:

睡眠/延迟战术(例如:Sleep(10000))。

父进程伪装(PPID伪装)。

分阶段投递有效载荷,保持内存占用最小。

在API调用序列中插入良性假象。

1.1.4 基于机器学习(ML)的检测

定义:

机器学习检测通过对大量良性和恶意行为数据集进行模型训练,来识别异常或类似恶意软件的行为模式。

工作原理:

使用有监督、无监督或深度学习模型。

输入数据可能包括:

API调用序列模式。

熵值。

文件元数据和PE头特征。

内存结构快照。

示例:

模型检测到新编译的EXE中的异常系统调用模式。

标记一个具有高熵.text节和可疑导入的可执行文件。

挑战:

黑盒特性使其难以理解或进行测试。

高计算成本和易受到对抗性机器学习攻击的影响。

规避技术:

对抗性输入构造:插入无害噪声(垃圾API调用、假字符串)。

使用已知的良性行为(如模仿explorer.exe的行为)。

模拟良性软件的熵值和结构。

总结表:

| 检测类型 | 方法 | 优势 | 弱点 |

|---|---|---|---|

| 签名检测 | 哈希/模式匹配 | 对已知威胁快速且可靠 | 无法检测未知或混淆的威胁 |

| 启发式检测 | 基于规则 | 能够发现可疑的代码特征 | 可能产生误报 |

| 行为检测 | 运行时监控 | 根据行为检测零日威胁,难以规避 | 可通过时序技巧绕过 |

| 机器学习(ML)检测 | 模式预测 | 自适应且具有前瞻性 | 容易受到对抗性输入的欺骗 |

1.2 - EDR的核心组件:传感器、驱动程序、用户空间、后台和云

端点检测与响应(EDR)平台是由多个相互依赖的层级构成的复杂系统。每一层在潜在威胁的检测、记录、分析和响应中都扮演着关键角色。理解这些组件对于识别规避检测的方式至关重要。

1.2.1 传感器

定义:

传感器是安装在端点上的轻量级软件组件,负责实时收集遥测数据并监控行为。

职责:

钩取API调用和系统函数。

捕捉进程创建、文件访问、注册表更改、内存注入等活动。

收集日志并将数据发送到后台/云端。

特点:

可在用户模式和内核模式下运行。

通常具有隐蔽性和抗篡改性。

通常是攻击者接触的第一个接触点。

规避考虑:

针对DLL卸载和API重定向进行攻击。

使用系统调用级别的规避技术绕过传感器逻辑。

1.2.2 内核驱动程序

定义:

驱动程序在Ring 0级别操作,提供与操作系统内核的深度集成,以监控低级操作。

职责:

拦截系统调用、IRP(I/O请求包)和内核回调。

监控进程/线程创建、内存映射和设备访问。

实施进程保护(防止篡改EDR进程)。

典型功能:

ETW(Windows事件跟踪)集成。

文件系统迷你过滤器。

通过

CmRegisterCallbackEx注册的注册表回调。

规避考虑:

难以直接绕过,除非利用漏洞。

可以通过直接系统调用或未记录的NT函数绕过。

有时使用rootkit或签名的易受攻击驱动程序进行驱动级规避。

1.2.3 用户空间组件

定义:

这些组件在用户模式下运行,直接与操作系统API和应用程序交互。

职责:

钩取WinAPI函数(例如通过

IAT、内联钩子、Detours)。监控常见API调用(例如

CreateRemoteThread、VirtualAllocEx)。收集元数据和用户活动信息。

使用的工具:

DLL注入(注入到explorer.exe或浏览器进程中)。

沙箱或内存分析。

规避考虑:

使用未钩取的ntdll.dll副本或直接进行系统调用。

使用时序攻击延迟执行,避免被分析窗口捕获。

使用良性父进程名称进行进程空洞化(Process Hollowing)。

1.2.4 后台(本地或混合模式)

定义:

后台是接收并处理来自所有端点遥测数据的基础设施。

职责:

聚合来自端点的日志和事件。

应用关联规则和威胁检测逻辑。

提供警报和取证分析功能。

常用技术:

SIEM(例如Splunk、ELK)。

XDR平台。

基于图的关联引擎。

规避考虑:

在多个主机之间混合行为,避免模式匹配。

避免生成高保真度的指示器(例如已知的C2域)。

加密或编码通信以隐藏有效载荷的意图。

1.2.5 云组件

定义:

现代EDR解决方案使用云基础设施进行集中智能分析、分析和更新。

职责:

卸载繁重的处理任务(例如机器学习分析、沙箱分析)。

分发更新的签名、行为规则和威胁情报。

提供仪表盘和远程管理功能。

优点:

可扩展性和全球可见性。

实时更新和自动响应。

规避考虑:

为了避免云端警报,必须在端点级别保持隐蔽性。

云端仍然可以通过元数据而非有效载荷内容检测异常。

通过具有环境感知能力的恶意软件可以避免云沙箱分析。

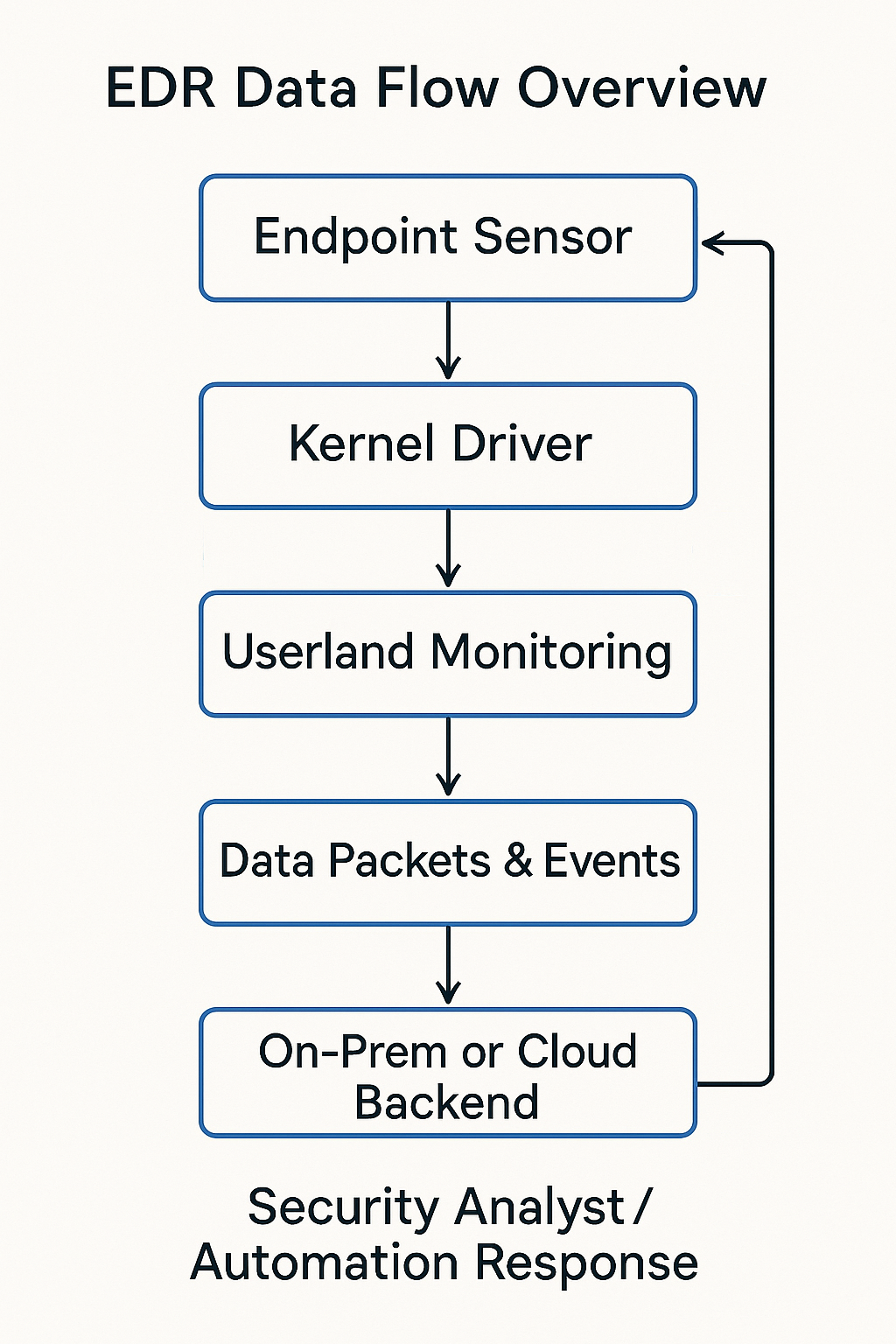

EDR数据流概览:

图 1 - 数据流概览

EDR 组件及其角色概述

| 组件 | 层级 | 角色 | 绕过重点领域 |

|---|---|---|---|

| 传感器 | 终端 | 捕获 API/系统事件 | 系统调用使用、API 隐藏、DLL 卸钩 |

| 内核驱动 | 内核 | 拦截系统调用,保护进程 | 直接系统调用、Rootkit 技术 |

| 用户空间 | 应用程序 | 监控 API 和用户行为 | NTDLL 补丁、延迟执行 |

| 后端 | 服务器端 | 分析遥测,生成警报 | 减少指标、编码流量 |

| 云 | 外部 | 机器学习、沙箱、威胁情报 | 环境检测、定时延迟 |

1.3 - 实时检测与事后检测

理解 EDR(端点检测与响应)有效性的一个基础概念是区分 实时检测 和 事后检测。这种分类定义了 威胁 是在 执行过程中(实时)还是在恶意活动已经发生之后(事后)被识别。对于绕过技术来说,了解这一区别使攻击者和防御者可以根据需要调整或伪装操作的时机。

1.3.1 什么是实时检测?

定义:

实时检测指的是安全系统在 事件发生时 检测并可能 阻止或隔离 恶意活动的能力。

关键特征:

即时事件处理(毫秒级别)。

侧重于 预防 和 主动防御。

基于 API 钩子、行为签名、启发式分析和内核回调。

通常与操作系统机制紧密集成,如 ETW(Windows 事件追踪)、内核过滤器或用户空间 API 拦截。

实时触发示例:

调用

CreateRemoteThread或NtWriteVirtualMemory。标记为 RWX(可读、可写、可执行)的内存段。

DLL 侧加载或镜像篡改。

从可疑目录(例如临时文件夹)执行不受信任的文件。

对攻击者的影响:

绕过行为必须发生 在 检测触发之前。

可以利用 延迟执行、进程注入后睡眠 或 系统调用滥用 来帮助绕过。

目标是 完全避免触发钩子或传感器。

1.3.2 什么是事后检测?

定义:

事后检测指的是在恶意活动 执行后 分析 收集到的遥测数据 并识别可疑或恶意行为。

关键特征:

依赖于存储的日志、元数据或行为关联。

侧重于 取证调查、威胁狩猎 和 响应。

通常在 EDR 的后端、SIEM 系统或云端分析中实现。

事后指示符示例:

异常的进程树(例如,Word 启动 PowerShell)。

可疑的注册表键更改或持久性伪造。

稀有或高熵的网络连接。

事后检测到已知恶意软件的哈希值。

对攻击者的影响:

目标是 最小化遗留的痕迹。

使用 生活在土地上 技术(LOLbins)和 无文件执行 帮助避免事后模式。

元数据最小化 是关键:避免显眼。

1.3.3 技术对比表

| 特征 | 实时检测 | 事后检测 |

|---|---|---|

| 时间 | 执行期间 | 执行后 |

| 主要目标 | 预防/阻止 | 检测/调查 |

| 使用方法 | API 钩子、ETW、回调、内核过滤器 | 日志分析、启发式分析、异常检测 |

| 常见技术 | 传感器驱动程序、ETW 消费者、API 拦截 | SIEM、云关联器、威胁情报数据库 |

| 响应时间 | 毫秒 | 分钟到小时(或人工) |

| 示例 | 阻止恶意 DLL 注入 | 执行后检测到编码 PowerShell |

| 攻击者绕过策略 | 系统调用模糊化、跳过睡眠阶段、分阶段执行 | 清理、LOLbins、低调行为 |

1.3.4 检测工作流示例

实时检测示例流程:

攻击者使用

VirtualAllocEx+WriteProcessMemory+CreateRemoteThread。传感器钩住的 API 调用触发。

EDR 标记该操作并在有效负载执行前阻止线程。

事后检测示例流程:

负载通过

rundll32执行并调用自定义脚本。执行在运行时看起来合法。

5 分钟后,云端分析检测到不寻常的命令行行为。

警报触发,但执行已经发生。

1.3.5 混合检测系统(混合模型)

大多数现代 EDR 结合了实时和事后检测能力,以提供分层防御。

实时检测用于 预防已知技术。

事后检测用于 检测新颖或模糊的行为。

安全厂商使用:

云端机器学习模型进行延迟异常检测。

跨用户/机器的关联进行模式识别。

时间线重建和行为归因。

1.3.6 绕过影响

为了绕过两种检测策略:

针对实时检测:

避免已知的 API 调用序列。

使用直接系统调用(

syswhispers、hellsgate)。使用睡眠/休眠阶段延迟有效负载。

针对事后检测:

避免创建永久性痕迹(文件、注册表、服务)。

执行后清理(注册表键、临时文件)。

使用本地 Windows 二进制文件(LOLBAS)。

总结

了解检测的时机和范围对于设计有效的绕过技术至关重要。实时检测侧重于 在威胁完成之前阻止,而事后检测依赖于 分析留下的痕迹。掌握这种区别可以使红队员量身定制有效负载行为以保持隐蔽,并帮助蓝队员识别检测漏洞。

1.4 - API 和系统调用监控

理解端点安全解决方案如何监控 API 调用和系统调用对于有效的绕过至关重要。本节将探讨 AV 和 EDR 如何观察、拦截和分析应用程序与操作系统之间的交互,重点介绍 用户模式 和 内核模式 监控策略。

1.4.1 什么是 API 调用和系统调用?

API 调用:由系统库(例如

kernel32.dll、advapi32.dll、ws2_32.dll)提供的高级功能,应用程序使用这些功能执行文件操作、进程创建或网络通信等操作。系统调用(Syscalls):调用 Windows 内核的低级接口,由用户模式函数调用以请求内核服务(例如

NtCreateFile、NtOpenProcess)。

示例:

kernel32.dll中的CreateProcessA()最终通过系统调用调用NtCreateUserProcess()。

1.4.2 为什么要监控 API 和系统调用?

安全工具监控这些调用是为了:

检测恶意行为,如进程注入、权限提升或未经授权的访问。

追踪应用程序的执行流程,进行行为分析。

执行策略(例如,阻止 PowerShell 从 Office 宏启动)。

构建取证轨迹,通过记录参数、返回代码和调用进程的元数据。

1.4.3 EDR 中的监控方法

| 监控方法 | 描述 | 可见性级别 | 常见用途 |

|---|---|---|---|

| API 钩子(用户模式) | 通过跳板补丁或 IAT 重定向调用到 API 函数。 | 用户模式 | EDR 传感器、AV |

| 内联钩子 | 重写函数的开头(前导)以跳转到自定义例程。 | 用户模式或内核 | AV、注入器 |

| 导入地址表(IAT) | 修改 PE 文件的 IAT 中的函数地址。 | 用户模式 | AV、恶意软件 |

| ETW(Windows 事件追踪) | 使用内核工具回调来跟踪系统调用和事件。 | 内核 + 用户模式 | EDR、Sysmon |

| 内核回调 | 使用内核模式回调跟踪进程、线程、镜像加载、注册表操作等。 | 内核模式 | EDR、驱动程序 |

| 系统调用钩子 | 在 SSDT(系统服务分发表)拦截系统调用。 | 内核模式 | 稀有(需要驱动) |

| 用户模式 API 日志记录 | 记录对高级 API 的所有调用(例如,通过 Detours、MinHook)。 | 用户模式 | EDR 遥测 |

1.4.4 监控的实际示例

进程注入监控:

VirtualAllocEx、WriteProcessMemory、CreateRemoteThread被标记。EDR 记录完整的注入链和参数(目标 PID、缓冲区、大小)。

无文件执行监控:

EDR 检测到

PowerShell通过-enc标志调用编码的命令。API 调用模式 + 命令行参数 = 检测逻辑。

网络活动:

监控

WSAConnect、connect或HttpSendRequest调用。EDR 可能拦截参数以查看目标 IP/域名。

1.4.5 绕过影响

要绕过 API/系统调用监控:

用户模式绕过策略:

手动映射:手动加载 DLL,避免

LoadLibrary()和 IAT 日志记录。直接系统调用:使用

SysWhispers或Hell’s Gate等工具直接调用系统调用。间接系统调用:使用小工具或存根函数来混淆调用栈。

内核级绕过(高级):

系统调用覆盖:覆盖系统调用指令,将其重定向到备用系统调用。

ETW 绕过:修补或禁用 ETW 消费者,如

EtwEventWrite。回调移除:注销内核回调(需要内核模式驱动)。

1.4.6 检测与混淆博弈

安全工具和攻击者之间不断进行着猫鼠游戏:

| 安全技术 | 绕过对策 |

|---|---|

| API 钩子(kernel32.dll) | 直接系统调用到 ntdll.dll |

| ETW 日志记录 | ETW 修补或禁用 |

| 注册表更改监控 | 延迟或间接修改 |

| 镜像加载回调 | 手动 PE 加载/注入 |

1.4.7 实际场景

场景:恶意软件通过进程空洞技术执行:

创建一个暂停的进程。

解除目标镜像的映射。

写入 shellcode。

恢复线程。

监控的 API 调用:

CreateProcess、NtUnmapViewOfSection、WriteProcessMemory、ResumeThread。

EDR 响应:

标记异常的调用序列 + 内存权限。

实时警报或事后关联触发。

绕过策略:

- 使用 系统调用级注入,避免已知的 API 调用,使用 延迟和混淆。

总结

理解 API 和系统调用监控对于设计隐蔽的有效负载至关重要。大多数 EDR 依赖于 用户模式钩子和 ETW 追踪 来构建遥测,但攻击者可以通过 直接系统调用、手动映射和 ETW 篡改 等技术绕过这些监控。掌握这一领域对于有效的 EDR 绕过至关重要。

1.5 - 用户模式与内核模式钩子

钩子技术是 AV 和 EDR 用于监控和控制程序执行的基本技术之一。钩子指的是拦截或重定向函数调用或系统事件。根据实现的层级,钩子有两种主要形式:用户模式钩子(Userland Hooking)和内核模式钩子(Kernelland Hooking)。

理解这两者的区别,以及它们如何被安全解决方案利用,或者被攻击者滥用或绕过,对于掌握 AV/EDR 绕过技术至关重要。

1.5.1 Windows 执行架构概述

在深入探讨钩子技术之前,了解 Windows 的分层架构非常关键:

用户模式:标准应用程序运行的地方,访问系统资源的权限有限。

内核模式:操作系统的核心(Windows 内核)和设备驱动程序,具有无限制的访问权限。

钩子可以根据目标(观察、执行、阻止或重定向)发生在任意一个层级。

1.5.2 用户模式钩子

定义:

用户模式钩子拦截应用程序对高层 API(如 CreateProcess、VirtualAlloc、ReadFile 等)的调用,这些 API 通常位于像 kernel32.dll 和 user32.dll 等 DLL 中。

技术:

内联钩子(Inline Hooking):覆盖函数的前导(前几个字节),将执行重定向到监控或恶意函数。

导入地址表(IAT)钩子:修改模块的 IAT 中的函数指针,重定向到不同的实现。

重定向库(Detour Libraries):使用 Microsoft Detours 或类似库来包装或替换函数。

优势(从 AV/EDR 角度):

部署更简单(不需要内核驱动)。

不需要管理员权限。

快速更新,特别是在云连接的 EDR 中。

限制:

容易通过 直接系统调用 绕过。

易受到 卸载钩子 的攻击,即通过覆盖修补过的函数。

对被空洞化或暂停的子进程可能 不可见。

1.5.3 内核模式钩子

定义:

内核模式钩子通过使用驱动程序在内核层面监控或修改行为,通常是通过内核模式回调或修改系统结构(如 SSDT,系统服务调度表)来实现。

技术:

SSDT 钩子:通过修改 SSDT 来拦截系统调用,指向自定义处理程序。

回调注册:使用合法的内核 API 注册回调:

PsSetCreateProcessNotifyRoutinePsSetLoadImageNotifyRoutineCmRegisterCallback

对象回调:通过

ObRegisterCallbacks拦截对象操作。

优势:

无法通过简单的用户模式技术绕过。

更深入地了解进程/线程/镜像/注册表活动。

可以检测到 异常的内核行为 或 隐匿的 rootkit。

限制:

需要签名的内核驱动。

部署和维护更为复杂。

容易受到高级内核模式 rootkit 和驱动程序漏洞的攻击。

1.5.4 比较表

| 特征 | 用户模式钩子 | 内核模式钩子 |

|---|---|---|

| 操作层级 | 用户模式 | 内核模式 |

| 目标 | DLL 中的 API 调用 | 系统调用、内核事件 |

| 示例 | CreateProcess、VirtualAlloc、WriteFile |

NtCreateProcess、NtMapViewOfSection |

| 绕过方法 | 直接系统调用、卸载钩子 | Rootkit、驱动漏洞、签名驱动 |

| 检测覆盖范围 | 限于用户模式活动 | 完整的操作系统级别可见性 |

| 部署复杂度 | 简单(不需要管理员权限) | 需要驱动和签名 |

| 使用者 | AV、EDR、注入器 | EDR、Rootkit、内核模式恶意软件 |

1.5.5 钩子与绕过的实际场景

AV/EDR 用例:EDR 代理会钩住关键函数,如

NtOpenProcess,以检测与受保护进程(如lsass.exe)的交互尝试。攻击者对策:

使用 直接系统调用存根 绕过用户模式钩子。

修补用户模式函数,将其恢复到原始字节(从干净的

ntdll.dll恢复系统调用存根)。避免使用标记的 API;使用 手动映射、无线程注入 或 早期注入 技术。

1.5.6 检测与反检测

钩子指示符:

修改了函数的前导(例如,JMP 指令)。

内存中的可疑 DLL(例如,未知的 EDR 钩子)。

ntdll.dll在内存和磁盘中的加载差异。

检测工具:

PE-sieve、HookFinder、HollowsHunter、Detect-It-Easy。

卸载钩子策略:

手动修补:将干净的系统调用指令复制到内存中。

**重新映射

ntdll.dll**:手动加载新的副本。使用 SysWhispers/Hell’s Gate:完全避免用户模式。

总结

钩子是一种强大但脆弱的安全执行技术。用户模式钩子速度更快且易于部署,但更容易被绕过,而内核模式钩子提供更深的洞察力,但部署更困难且易于被攻击。绕过技术的实践者必须学会如何检测并规避这两种钩子技术,以有效绕过 AV/EDR 防护。

1.6 - 执行流程监控(ETW、系统调用、回调)

现代 EDR 系统严重依赖于深度系统监控技术,这些技术使得它们能够追踪从 API 调用到系统调用、内存使用、线程活动以及模块加载的 完整执行流程。这种可见性支持 实时检测 和 取证分析。理解这些机制对于防御者和攻击者都至关重要。

1.6.1 什么是执行流程监控?

执行流程监控指的是在程序执行过程中跟踪函数调用和事件的顺序及行为。这包括:

高级 API 使用(

CreateProcess、WriteFile等)低级系统调用(

NtCreateProcess、NtWriteVirtualMemory等)内存和线程操作

模块加载、镜像映射

注册表和文件访问

对象句柄和回调

这些数据通过不同方式捕获,包括:

ETW(Windows 事件追踪)

系统调用(直接和间接追踪)

内核回调和通知

1.6.2 Windows 事件追踪(ETW)

概述:

ETW 是一个高性能的追踪系统,内置于 Windows 中,允许实时收集系统和应用程序事件。

EDR 中的使用:

EDR 和其他基于遥测的工具订阅各种 ETW 提供者,以便获得详细的遥测数据,而不干扰进程执行。

关键提供者:

Sysmon(基于事件 ID 的追踪)

Microsoft-Windows-Threat-Intelligence

Microsoft-Windows-Kernel-Process

Microsoft-Windows-Kernel-Image

常见追踪事件:

进程创建和终止

线程启动/停止

DLL 加载/卸载

注册表修改

网络连接

优势:

非侵入性(无需钩子或内联修补)

更难被用户模式检测或阻止

高度可扩展且可定制

绕过技术:

阻止 ETW 函数 (

EtwEventWrite、EtwNotificationRegister)在用户模式中覆盖 ETW 注册

使用未监控的系统调用

通过原生 API 或篡改删除 ETW 提供者

1.6.3 系统调用监控

定义:

系统调用监控指的是观察从用户模式到内核模式的直接过渡,使用如 syscall、int 0x2e 或 sysenter 等指令。

监控的系统调用:

NtOpenProcess、NtReadVirtualMemoryNtCreateThreadEx、NtWriteVirtualMemoryNtMapViewOfSection、NtUnmapViewOfSection

监控方法:

钩住系统调用调度表(SSDT)

通过内核驱动记录系统调用参数

将原始系统调用号映射到有意义的函数

使用虚拟机监控器(Hypervisor)获得完全可见性

绕过策略:

自定义系统调用存根(SysWhispers、Hell’s Gate)

系统调用使用的混淆

间接系统调用链(通过内存小工具)

1.6.4 内核回调

定义:

内核模式回调通过内核 API 注册,用于观察系统级事件。

EDR 使用的常见回调:

PsSetCreateProcessNotifyRoutine:进程创建PsSetLoadImageNotifyRoutine:镜像加载追踪ObRegisterCallbacks:句柄/对象访问(例如,打开lsass)CmRegisterCallbackEx:注册表访问

EDR 如何使用回调:

这些回调允许在系统完成请求操作之前进行实时检测和访问控制。

绕过和规避技术:

进程幽灵化/空洞化以避免检测

句柄复制绕过

ObRegisterCallbacks篡改内核对象

驱动程序级别的回调表操作(需要内核访问)

1.6.5 实际案例

攻击者使用 NtWriteVirtualMemory 向远程进程注入 shellcode。

ETW 记录了注入活动。

系统调用 被 EDR 的内核传感器标记。

ObRegisterCallbacks 检测到尝试打开受保护句柄的行为。

EDR 代理基于这些事件的关联报告可疑行为。

为绕过:

攻击者使用 直接系统调用存根 并加入随机熵。

避免已知的 ETW 监控模式。

假冒父进程 ID(PPID),创建暂停的进程以避开回调。

1.6.6 绕过总结表

| 监控机制 | AV/EDR 使用 | 常见追踪内容 | 绕过技术 |

|---|---|---|---|

| ETW | 所有主要 EDR | 进程、注册表、镜像 | 修补 EtwEventWrite 或注销 |

| 系统调用追踪 | 高级 EDR、沙箱 | 低级 API 行为 | 直接系统调用、系统调用欺骗 |

| 内核回调 | 内核模式传感器 | 进程/镜像/注册表 | 幽灵化、混淆、篡改 |

1.6.7 研究与检测工具

ETW 监控:

Logman、xperf、ETWExplorer、SilkETW系统调用分析:

Sysmon、Procmon、strace、Syscall2name回调检测:

Windbg、PE-sieve、EDRSandblast、KProcessHacker

总结

执行流程监控构成了现代 EDR 解决方案的 核心监控机制。ETW 提供可见性,系统调用追踪增加深度,而内核回调则提供控制。绕过或破坏这条监控链是隐匿型恶意软件和红队操作的核心技术。

1.7 - 代理与云之间的数据通信(代理 ↔ 云)

现代 EDR 平台采用分布式架构,安装在终端的轻量级代理与通常托管在云端的中央后端进行通信。理解这种通信机制对于攻击者(可能想要阻止、延迟或伪造数据)和防御者(依赖这些遥测数据进行威胁检测和事件响应)都至关重要。

1.7.1 代理-云架构

代理的职责:

收集遥测数据(进程、文件、注册表、网络、内存)

应用本地检测逻辑(签名、启发式、指标)

通过 ETW、回调和钩子监视系统行为

执行策略决策(阻止执行、隔离文件)

将数据发送到云端以便进行关联和机器学习分析

云端的职责:

汇总来自成千上万/百万个代理的数据

跨端点关联事件

运行行为模型、图分析和机器学习分类

触发警报和行动(例如,隔离主机、创建工单)

存储日志以便于取证和合规性

1.7.2 通信协议和数据类型

使用的协议:

HTTPS(TLS 加密) – 用于安全遥测传输的标准

MQTT、WebSocket – 用于轻量级实时通信

专有的二进制协议(压缩和序列化)

传输的数据类型:

进程创建日志

DLL 加载和镜像哈希

注册表修改条目

文件操作(创建、读取、写入、删除)

网络连接和 DNS 请求

内存区域分配和注入

警报或策略违规报告

1.7.3 数据传输行为

| 属性 | 描述 |

|---|---|

| 实时流式传输 | 高优先级事件立即发送(例如,恶意软件检测) |

| 批量上传 | 低优先级数据缓存并定期发送 |

| 离线缓存 | 如果离线,数据会本地存储,重新连接后发送 |

| 心跳消息 | 定期检查代理的健康状况/状态 |

EDR 示例(例如,CrowdStrike Falcon):

代理保持持久的 TLS 连接

每隔几秒发送一次遥测

离线时采用指数回退策略

可能从云端接收命令(例如,扫描或隔离)

1.7.4 基于云数据的检测与防范

云端后端通常是 检测关联 发生的地方:

关联 跨端点的事件(例如,相同的文件哈希在多个机器上出现)

检测 协同攻击、横向移动、特权提升

触发 隔离操作(例如,杀死进程、阻止 IP、隔离主机)

提供 分析给 SIEM/XDR 平台

这种架构使得即使本地代理被绕过,只要部分遥测数据到达云端,仍然可以进行检测。

1.7.5 绕过机会与局限性

潜在绕过技术:

阻止与云端 IP/域的出站流量

检测并终止 EDR 代理进程或服务

DNS 欺骗或 TLS 拦截(如果没有证书固定,则较难)

伪造数据并自定义代理模仿(高级)

通过过载或洪水遥测通道来隐藏恶意活动

完全在内存中操作,以避免文件系统和注册表 I/O

绕过的局限性:

一些 EDR 在 内核模式 下运行,更难通过没有驱动程序的方式禁用

代理通常有 自我防御机制

云端关联能够通过模式检测 “低噪音” 的威胁

一些代理在本地执行 零信任策略(在发送数据前就会阻止)

1.7.6 红队考虑事项

了解 EDR 使用的 域/IP(例如,通过 Wireshark 或

netstat)测试 阻止通信 是否会影响检测

评估 延迟遥测提交 与实时事件的差异

监视代理日志

%ProgramData%或C:\Program Files\(某些代理可能留下明确的痕迹)使用 支持代理的植入,使其能够与企业流量融合

1.7.7 实际案例

攻击者使用 Reflective DLL Injection 向 Cobalt Strike beacon 注入 shellcode。就本地 EDR 代理而言,可能不会立即标记此操作。然而:

DLL 哈希 在多个主机上出现。

父进程树 不一致。

命令与控制 IP 已在 VirusTotal 上报告。

随着代理将日志发送到云端,EDR 后端将关联这些模式,并在所有受影响的主机上触发警报——即使初次执行绕过了本地启发式检测。

总结

EDR 代理-云之间的通信是 检测链中的关键环节,使得大规模的关联和响应成为可能。尽管攻击者可能会尝试阻止或伪造这些通信,但要做到不引起防御者警觉,需要 隐蔽性、精准性,以及对底层遥测架构的深入理解。

1.8 - 常见的 AV/EDR 检测向量:遥测、日志、缓冲区和系统调用跟踪

现代 EDR 和病毒防护引擎依赖多种 观察向量 来检测恶意行为。这些向量不仅限于简单的文件扫描,还包括对进程行为、内存活动、系统调用和遥测数据的动态监控。了解这些向量对于设计有效的绕过技术至关重要。

1.8.1 遥测收集

遥测 指的是从终端持续收集的行为数据流,包括:

进程创建与终止(

CreateProcess,NtCreateProcessEx)模块加载(

LoadLibrary,LdrLoadDll)文件访问与修改

注册表读取/写入操作

网络活动(出站/入站连接)

父子进程关系(进程树谱系)

遥测数据提供 上下文感知,使得 EDR 能够检测事件链(例如,MS Office → PowerShell → 网络连接)。

绕过技巧: 在预期的父子进程链中操作,通过挂起进程延迟遥测,或注入到良性进程(例如,explorer.exe,svchost.exe)中。

1.8.2 日志监控与审计日志

EDR 常常利用 Windows 本地 审计日志 和 事件追踪日志,例如:

事件查看器日志(例如,进程创建的事件 ID 4688,文件共享访问的事件 ID 5140)

Sysmon 日志(如果已部署),用于:

文件创建(事件 ID 11)

注册表修改(事件 ID 13)

镜像加载(事件 ID 7)

网络连接(事件 ID 3)

这些日志通常会本地存储,并传输到集中式 SIEM 或 XDR 平台。

绕过技巧: 禁用或篡改 Sysmon(有风险),或者完全在内存中操作以避免生成日志事件。

1.8.3 缓冲区分析与内存监控

现代 EDR 会进行 内存内省 来检测:

注入的 shellcode 或反射式 DLL

来自非镜像区的代码执行(例如,RWX 内存)

不寻常的内存权限(例如,PAGE_EXECUTE_READWRITE)

压缩或加密负载的熵分析

它们通过周期性 缓冲区扫描 运行进程,检查内存中的异常,如 PE 头信息、通过哈希解析的 API 或大的堆内存分配。

绕过技巧: 使用内存加密(仅在执行时解密),将负载存储在看似无害的缓冲区中(例如,图像数据),或通过良性 DLL 执行跳板技术。

1.8.4 系统调用跟踪与 API 使用

最关键的检测向量之一是 系统调用(syscall)跟踪:

ntdll.dll中的钩子拦截调用,如NtAllocateVirtualMemory、NtWriteVirtualMemory、NtCreateThreadEx用户空间 EDR 组件跟踪调用堆栈、参数和调用来源

一些高级解决方案监控 内核模式下的 syscalls 或通过 ETW 进行跟踪

EDR 可能会跟踪 syscall 的顺序与频率,不寻常的调用链可能会表明利用或注入行为。

绕过技巧:

使用 直接系统调用(绕过 API 存根)

使用 间接系统调用存根(如 SysWhispers,Hell’s Gate)

随机化调用顺序或插入无害调用以混入正常流量

1.8.5 行为图与模式识别

现代 EDR 会基于遥测数据和系统调用跟踪构建 行为图:

每个进程和事件为一个节点

关系(例如,注入、文件写入、DNS 解析)构成边

图谱会被用来分析已知攻击模式(例如,LOLBAS 滥用、信标行为)

示例:

攻击者滥用 MSBuild.exe 执行 shellcode。EDR 会根据行为图:

追踪 MSBuild 的父进程(例如,Outlook)

文件操作

向可疑域发送 DNS 请求

内存写入与线程创建

即使 shellcode 本身没有已知的签名,模式 本身也可能触发警报。

绕过技巧: 打破预期的图谱模式(例如,将操作分散到多个进程),或保持低调(例如,休眠信标、分阶段加载负载)。

1.8.6 实时与延迟分析

检测可能是即时的(实时监控)或延后的(后处理):

实时分析: 用户空间钩子、ETW 消费者、进程注入警报

延迟分析: 内存快照、云端关联、后端的机器学习分析

这意味着隐蔽负载可能在 被捕获之前 执行——但防御者仍然能够通过取证数据获取信息。

红队启示: 永远不要认为成功意味着未被检测到。事后分析可能揭示所有细节。

1.8.7 实际检测向量表

| 向量 | 监控方式 | 用途 |

|---|---|---|

| 系统调用 | 用户空间钩子、ETW、内核 | 进程注入、漏洞利用 |

| 内存缓冲区 | 代理扫描、内核驱动 | Shellcode、反射 DLL |

| 文件访问 | Sysmon、ETW、文件系统钩子 | Droppers、Stagers |

| 网络 | 代理、ETW、NDIS 过滤器 | C2 检测、DNS 隧道 |

| 注册表 | 注册表过滤驱动 | 持久性、负载加载 |

| 进程树 | 内核 + 代理 | LOLBAS、异常行为 |

| 熵/签名 | 静态扫描器 | 打包文件、混淆 |

总结

EDR 不仅依赖于 单一的检测向量,而是将多个来源的检测信息结合起来——遥测、日志、内存、系统调用图谱,以构建活动的全面图像。绕过这些检测需要 多层次的混淆、深入了解 Windows 内部结构,并不断适应 行为分析引擎。

1.9 - 传统杀毒软件的局限性

尽管现代端点安全技术不断进步,传统的杀毒(AV)软件仍然存在诸多架构和战略上的局限性。这些弱点可以被熟练的攻击者利用来绕过检测、维持持久性以及执行负载而不触发警报。

1.9.1 基于签名的依赖

传统的 AV 重度依赖 基于签名的检测:

扫描文件中与已知恶意软件匹配的字节模式。

签名存储在本地数据库中并定期更新。

局限性:

任何修改(多态性、加密、打包)都会使签名无效。

新的恶意软件或零日攻击在签名更新之前无法检测。

AV 无法检测 无文件恶意软件 或 内存执行技术。

绕过技巧: 使用自定义打包工具、多态编码器,或在运行时动态生成负载,以避免签名匹配。

1.9.2 缺乏行为上下文

杀毒引擎通常 缺乏实时行为感知:

它们不会跟踪系统调用链、进程树或执行图。

许多 AV 只在 文件级 或 进程级 进行检测,缺乏更广泛的攻击上下文。

后果:

滥用土地上的二进制文件(LOLBAS)(例如,

certutil.exe,regsvr32.exe)可能被忽视。通过 Office 宏、MSI 文件、HTA 执行可以绕过基础的 AV 扫描。

绕过技巧: 使用良性工具作为加载器或加载器,并依赖间接执行路径。

1.9.3 有限的内存检查

大多数 AV 并未有效地监控 运行时内存行为:

内存注入、shellcode 阶段和 DLL 空洞化通常无法被检测到。

反射式 DLL 注入或内存修补的 PE 注入可以绕过静态分析。

局限性:

AV 通常扫描磁盘上的文件,而不是内存缓冲区。

带有可执行权限的内存区域(例如,RWX)通常不会被监控。

绕过技巧: 使用反射式加载器,避免接触磁盘,确保负载仅在内存中运行。

1.9.4 静态启发式规则

一些 AV 实施 启发式规则 以进行异常检测,但:

规则通常较为僵化,存在较高的误报风险。

它们专注于表面上的指示符,例如可疑的文件名、不常见的 API 使用或异常的文件大小。

缺点:

攻击者可以通过模仿正常行为绕过启发式检测。

AV 很少对多次操作进行关联。

绕过技巧: 将恶意代码包裹在看起来干净的包装器或模板中,避免启发式规则(例如,签名的安装程序、干净的图标)。

1.9.5 API 覆盖不足

传统 AV 主要监控常见的 API,例如:

CreateProcess、WriteFile、OpenProcess等。

但高级技术使用 不常见或未记录的 API,甚至 直接使用系统调用(syscall),完全绕过这些检查。

示例: 使用 NtCreateThreadEx 替代 CreateRemoteThread。

绕过技巧: 重新实现低级 API,或直接使用系统调用来绕过基于 API 的检测。

1.9.6 无内核级可见性

大多数消费者级 AV 产品并不部署 内核模式驱动 进行深入检查:

无法查看内部内核对象或内核回调。

无法在内核级拦截系统调用。

检测伪造的 PPID、令牌操控或隐蔽注入的能力有限。

绕过技巧: 使用技术如 Early Bird 注入或 APC 排队,这些会在用户空间 AV 能够检查之前触发。

1.9.7 对混淆和打包的处理不当

现代恶意软件使用:

XOR、RC4、AES 加密负载。

字符串和导入混淆。

运行时解包(例如,UPX 或自定义存根)。

AV 通常无法解包或仿真代码执行。

绕过技巧: 使用自定义加密,动态解析导入,并以替代编码(如 IPv6、UUID、MAC 格式)隐藏 shellcode。

1.9.8 云关联延迟或缺失

虽然一些 AV 现在提供基于云的扫描(例如,Windows Defender 云保护):

不是所有事件都会发送到云端进行分析。

离线系统或被阻止的遥测会导致更新延迟。

云签名可能会被修改过的负载绕过。

绕过技巧: 在测试期间阻止遥测域,并了解哪些工件会发送到云端。

1.9.9 AV 绕过是一场猫捉老鼠的游戏

攻击者和防御者之间处于 持续的军备竞赛:

每种绕过技术最终都会被检测并修复。

工具如

Veil、Shellter、Donut、ScareCrow、Invoke-Obfuscation等会随着 AV 检测的进步而不断涌现。

红队建议: 始终将负载在多个引擎(例如,隔离的虚拟机或离线的 VirusTotal 克隆)上进行测试,并频繁迭代。

总结

传统的杀毒软件提供了基础的端点保护,但它们存在以下缺点:

静态的检测方法。

有限的内存感知能力。

对系统调用和行为的覆盖不足。

对现代攻击向量的抵抗力差。

对于进攻性操作,了解这些局限性有助于量身定制绕过技术,而防御者则需要转向 基于行为和上下文丰富的检测策略(例如,EDR、XDR、UEBA)。

模块 2 - 用于规避的 C/C++

2.1 - 为什么使用 C/C++ 进行绕过

C 和 C++ 是进行低级系统操作和绕过 AV/EDR 的最有效语言之一。它们与硬件的亲密关系、对内存的直接访问,以及没有受控运行时的特点,使它们成为隐秘操作的理想选择。

2.1.1 – 直接内存管理

C/C++ 允许手动控制内存分配和保护,开发人员可以:

使用

VirtualAlloc、HeapAlloc或自定义分配器分配内存。使用

VirtualProtect改变内存保护(例如,RW → RX)。从动态分配的内存区域执行代码。

实现传统托管语言(如 Python 或 .NET)无法复制的自定义堆/恶意载荷加载流程。

这对于 无文件负载、阶段性载荷 和 内存执行链 至关重要。

2.1.2 – 不依赖于托管运行时

像 Python、PowerShell 或 C# 等语言依赖解释器或 .NET CLR,这些运行时通常会被安全产品监控或限制:

C/C++ 二进制文件不需要 .NET 或脚本引擎。

它们本地运行在 Windows 上,减少了行为分析的攻击面。

托管运行时可能在恶意行为发生之前触发启发式或基于机器学习的警报。

C/C++ 二进制文件本质上更难分析,除非它们被解包或反编译。

2.1.3 – 通过 API 混淆实现隐匿

在 C/C++ 中,可以在运行时解析函数导入,防止 AV/EDR 静态识别关键指标。示例如下:

通过

LoadLibraryA和GetProcAddress手动解析 API。实现自己的 PEB 遍历 来查找基址并解析函数指针,无需导入。

使用 基于哈希的 API 解析,而不是存储字符串名称。

这使得静态引擎更难检测到像 CreateRemoteThread、WriteProcessMemory 等常见的 API 调用。

2.1.4 – 自定义 PE 结构和入口点

C/C++ 允许你:

定义自定义入口点(绕过

main或WinMain)。修改 PE 头数据、节名称或删除导入表。

添加垃圾节或增加熵来迷惑 AV 启发式检测。

使用 多态性 或 变形技术 来生成每个版本。

你可以完全控制二进制布局、执行流和元数据,从而绕过传统扫描器。

2.1.5 – 与 Windows API 和内部结构集成

你可以直接与 Windows 内部结构进行交互,使用本地 API:

访问 PEB 和 TEB 结构进行内部状态检查(例如,已加载模块、调试器存在)。

使用

Nt*和Zw*系统调用,通过 NTDLL。构建加载程序和注入器,绕过正常的 Windows 加载程序,从而避免用户空间的钩子。

C/C++ 提供了实现高级技术所需的灵活性,比如:

手动映射模块。

自定义系统调用存根。

修补钩住的函数(例如,

unhookingNTDLL)。绕过 ETW、AMSI 和 WER。

2.1.6 – 完全本地性能和时序控制

在恶意环境中(例如沙箱、EDR 监控),性能和时序至关重要:

C/C++ 允许使用

QueryPerformanceCounter、RDTSC或内联汇编进行 精确时序操作。有助于 反调试、反虚拟机 或 反沙箱 逻辑(例如,检测缓慢的睡眠、时间加速)。

执行速度比高级脚本更快,且更加不可预测。

2.1.7 – 自定义混淆和打包技术

你可以实现:

自定义 加密和解密 例程(XOR、AES、RC4)。

自定义打包器或加载器来保护负载。

使用编码字符串、指令替换或控制流扁平化的多层混淆。

通过避免依赖已知的打包器或混淆工具,可以绕过基于签名和启发式的分析。

2.1.8 – 总结

| 特性 | 绕过的好处 |

|---|---|

| 手动内存管理 | 使得 shellcode 执行和隐匿加载成为可能 |

| 运行时 API 解析 | 避免静态 IAT 和签名检测 |

| PE 自定义 | 混淆静态分析工具 |

| 本地执行 | 绕过托管运行时监控 |

| 时序与反分析控制 | 绕过沙箱和虚拟机检测 |

| 混淆与打包 | 隐藏 AV/EDR 的意图和结构 |

C/C++ 提供了全面的控制和灵活性,使其成为进行 AV/EDR 绕过操作的理想选择。

2.2 - 避免静态检测(签名)

2.2 - 避免静态检测(签名)

静态检测依赖于分析二进制文件在执行之前,无需其运行。此分析包括匹配签名、哈希、启发式方法,甚至通过机器学习模型检查字符串、API调用和二进制结构。

在本节中,我们将探讨使用C/C++和自定义二进制修改来规避静态检测的方法。

2.2.1 – 字符串混淆

大多数AV引擎扫描硬编码字符串,例如API名称、命令行参数、URL或Shellcode标记。为了避免检测:

示例:XOR编码字符串

1 | |

为什么这样有效:

AV扫描时查找明文的"cmd.exe",但由于字符串被加密,除非它进行模拟或解密,否则无法检测到。

2.2.2 – 避免静态导入

静态导入可疑的API(例如VirtualAlloc、CreateRemoteThread、WriteProcessMemory)可能会触发基于签名的AV检测。

示例:运行时解析API

1 | |

在上下文中使用:

1 | |

优点:

此函数不在导入地址表(IAT)中,使得AV在静态分析时更难识别可疑的API。

2.2.3 – PE头部操作

签名扫描程序可以根据PE结构进行匹配。你可以:

移除或清空

Import Directory。修改

TimeDateStamp。更改

.text段的名称或权限。插入垃圾段或加密负载容器。

像PEBear、LordPE和CFF Explorer这样的工具可以帮助手动编辑。或者,你可以用C++构建一个最小的PE加载器,在运行时重建头部。

2.2.4 – 使用垃圾指令混淆

注入垃圾指令或NOP等价指令使得签名匹配更加困难。

示例:内联垃圾操作

1 | |

你还可以使用编译器特定的标志:

1 | |

2.2.5 – 加密Shellcode或负载缓冲区

静态检测可能会捕捉到嵌入的Shellcode字节模式。

XOR加密的Shellcode示例:

1 | |

在执行前,你可以使用VirtualAlloc和CreateThread解密Shellcode。保持原始字节模式在编译时隐藏。

2.2.6 – 自定义加密器和打包器

与其依赖商业打包器(如UPX),不如自己构建一个打包器,来:

加密负载。

在运行时丢弃或注入到内存中。

使用分阶段加载(加载器+负载)。

你可以将其构建为:

1 | |

加载器从磁盘或内存中读取并解密负载,然后将其注入到当前或远程进程中。

2.2.7 – 使用宏和模板进行编译时混淆

使用模板和宏可以生成多态变化。

1 | |

即使是简单的变异也能改变二进制签名,有助于绕过静态指纹识别。

2.2.8 – 总结

| 技术 | 目的 |

|---|---|

| 字符串混淆 | 隐藏恶意标记,避免扫描器检测 |

| 运行时API解析 | 防止基于IAT的检测 |

| PE头部定制 | 避免文件格式上的签名匹配 |

| 垃圾指令 | 使代码签名无效 |

| Shellcode加密 | 避免已知字节模式检测 |

| 自定义加密器/打包器 | 控制负载的传递与内存布局 |

| 编译时混淆 | 创建多态构建 |

2.3 - 混淆妥协指标(IOCs)

妥协指标(IOCs)是EDR和AV引擎用来检测恶意活动的证据或模式。常见的IOCs包括硬编码的IP地址、域名、文件路径、互斥体名称和注册表键值。如果二进制文件直接包含这些信息,它将成为静态和行为引擎的容易目标。

在本节中,我们将探讨如何使用C/C++混淆这些IOCs,确保关键值在运行时动态解析或生成。

2.3.1 – IP地址混淆

问题:

硬编码的IP地址(例如192.168.0.1)可能会在静态检查时被EDR和AV标记,甚至可能通过内存扫描提取出来。

技术:

a) 将IP作为整数存储,并在运行时转换:

1 | |

b) 将IP字符串分割:

1 | |

这种技术将打破引擎查找完整IP模式的静态模式识别。

2.3.2 – 域名和URL混淆

示例:

如果二进制文件中包含"malicious-site.com"的明文,它很容易被黑名单检测到。

解决方案:

将域名分割,或使用Base64/XOR编码:

1 | |

替代方法:使用DNS over HTTPS(DoH)或域名生成算法(DGA)

DGA可以根据时间/日期生成域名。

通过仅在运行时解析域名,避免静态检测。

2.3.3 – 文件路径和互斥体混淆

a) 使用动态名称生成(随机或哈希):

1 | |

b) Base64编码路径或使用运行时环境变量:

1 | |

这种方法隐藏了绝对路径,并适应当前系统。

2.3.4 – 注册表键值混淆

如果某个注册表键值通常与恶意软件相关,它可能会被加入黑名单。

a) 使用嵌套或模糊的键值:

1 | |

b) 使用随机的键名,每次执行或每台机器都不同:

1 | |

c) 尽量避免写入注册表;使用内存或临时文件。

2.3.5 – 反内存扫描混淆

许多AV和EDR扫描进程内存中的已知模式,如:

ASCII指标(例如

"Powershell","cmd.exe")硬编码的C2标记

可疑的互斥体字符串

对策:

使用仅在需要时解密的逻辑混淆敏感字符串。

使用

SecureZeroMemory清除使用过的内存。将值存储在碎片化的缓冲区中或动态生成。

2.3.6 – 实际案例:Cobalt Strike配置提取

工具如cs-config-extractor会搜索:

"C2Server"字符串"UserAgent","PostUri"模式Beacon内存中的XOR密钥

为避免这种检测:

加密配置部分。

使用不明显的变量命名。

避免将静态配置存储在内存中;仅在必要时重构。

2.3.7 – 通过间接方式混淆IOC

示例:

1 | |

这种方式通过隐藏上下文和行为,避免了扫描器简单模式匹配。

2.3.8 – 总结表格

| IOC类型 | 混淆技术 |

|---|---|

| IP地址 | 整数格式、字符串拆分、DGA |

| 域名/URL | XOR/Base64编码、动态解析 |

| 文件路径 | 环境变量、随机名称 |

| 互斥体 | 哈希名称、每台机器生成 |

| 注册表键值 | 嵌套键、随机生成 |

| 内存中的字符串 | 运行时加密或碎片化 |

2.4 - 手动导入地址表(IAT)解析和动态链接

静态API导入(如在导入地址表(IAT)中声明的那些)通常被AV/EDR工具用来检测潜在的恶意行为。例如,像VirtualAlloc、WriteProcessMemory或CreateRemoteThread这样的函数出现在IAT中时,会明显提示可能存在代码注入。

本节探讨了通过在运行时动态解析Windows API函数,避免静态链接和基于IAT的检测的方法。

2.4.1 – 为什么避免静态链接?

当C/C++二进制文件静态链接Windows API函数时,它们的地址会被存储在IAT中。像PE-sieve或EDR传感器等工具可以:

检测IAT中的危险API。

在进程创建过程中钩取这些函数。

对函数导入应用启发式分析。

动态链接避免了这些检测,因为API会在执行期间解析,通常是在行为检查之后。

2.4.2 – 使用 GetProcAddress 和 LoadLibrary

最简单的动态解析API方法是通过LoadLibrary和GetProcAddress。

示例:手动解析 VirtualAlloc

1 | |

关键点: 二进制文件没有暴露VirtualAlloc到IAT中,这绕过了简单的静态分析。

2.4.3 – 使用字符串混淆隐藏API

为了使检测更加困难,可以对API名称和DLL名称进行混淆:

1 | |

通过使用XOR编码混淆,API名称和DLL名称不再是明文,降低了被静态分析工具识别的可能性。

2.4.4 – 手动遍历PEB和导出表

高级恶意软件通常通过直接从进程环境块(PEB)解析API,并解析已加载模块的导出表,避免使用LoadLibrary和GetProcAddress。

这种技术有助于规避用户空间钩取和未钩取的API访问。

示例:从PEB手动解析GetProcAddress(简化版)

1 | |

通过手动遍历加载的模块(例如kernel32.dll)的基地址(DllBase),可以解析导出表,找到函数地址。

2.4.5 – 实际案例:SysWhispers

SysWhispers生成头文件和存根文件,允许你调用本地NT API,而不需要直接链接ntdll.dll。

这些API通过系统调用号(而不是名称)解析。

1 | |

这种方法完全绕过了用户模式钩取,避免了基于IAT解析的静态分析。

2.4.6 – 总结

| 技术 | 绕过方式 | 使用场景 |

|---|---|---|

| GetProcAddress + LoadLibrary | 静态IAT检查 | 基本的动态解析 |

| 混淆名称 | 字符串扫描引擎 | 隐藏明显的证据 |

| PEB遍历 | 钩取的LoadLibrary / 隐匿 | 自定义加载器、Shellcode等 |

| 手动解析导出表 | 用户空间API跟踪 | 无钩调用 |

| SysWhispers/仅系统调用API | 完全绕过用户空间 | 红队和后渗透工具 |

2.5 - 直接系统调用技术

传统的Windows API调用(如VirtualAlloc、CreateThread、ReadProcessMemory)是调用低级本地函数(位于ntdll.dll中)的包装器,这些低级函数通过系统调用(syscall)转换到内核模式。EDR常常在用户模式下钩取这些API级函数。

为了绕过这些钩取,恶意软件和红队工具通常会直接调用系统调用,避开API级别的检测。

2.5.1 – 什么是系统调用?

系统调用(syscall)是用户模式与内核模式之间的接口。在Windows中,系统调用通过ntdll.dll访问,ntdll.dll提供了NT原生API,如:

NtAllocateVirtualMemoryNtWriteVirtualMemoryNtCreateThreadEx

这些函数通常不会像更高层的Win32 API那样被频繁钩取,直接调用这些系统调用可以绕过大多数EDR用户模式钩取。

2.5.2 – ntdll.dll和系统调用存根的作用

当你调用像VirtualAlloc这样的Windows API时,它最终会调用ntdll.dll中的本地函数,如NtAllocateVirtualMemory,其汇编代码类似于:

1 | |

EDR常常会钩取这个存根函数。绕过这个存根意味着你需要直接调用自己的系统调用存根,而不依赖于ntdll.dll。

2.5.3 – 手动系统调用存根示例

下面是一个简单的C/C++示例,**手动调用NtAllocateVirtualMemory**,使用内联汇编绕过ntdll.dll:

1 | |

⚠️

eax值(系统调用号)必须针对目标Windows版本设置正确。这些号在不同版本中会发生变化,因此大多数工具会动态解析这些号。

2.5.4 – 使用系统调用规避的实际工具

SysWhispers / SysWhispers2

动态生成

ntdll本地函数的系统调用存根。通过解析干净的

ntdll.dll来解析正确的系统调用号。通过正确的系统调用号直接执行系统调用,避免EDR钩取。

Hell’s Gate

读取内存中的

ntdll.dll,动态查找和重建系统调用存根。绕过

ntdll中的内联钩取。

TartarusGate

- 实现系统调用重映射和变异,以迷惑行为分析模型。

2.5.5 – 绕过用户模式API钩取:为何有效

| 被钩取的API | EDR钩取? | 是否可绕过? | 备注 |

|---|---|---|---|

| VirtualAlloc | 是 | 是 | API级别,易检测 |

| NtAllocateVirtualMemory | 经常 | 是 | 经常被内联打补丁 |

| 直接系统调用存根 | 否 | 是 | 需要正确的系统调用号和存根 |

通过复制并执行自己的系统调用存根,完全避开了以下两者:

基于IAT的钩取。

在

ntdll.dll中的内联打补丁检测。

2.5.6 – 动态提取系统调用ID

SysWhispers和Hell’s Gate扫描ntdll.dll的.text节来提取系统调用ID。

关键技术:

从磁盘加载

ntdll.dll。解析PE头和

.text节。通过操作码模式识别系统调用存根。

从

mov eax, imm32提取系统调用索引。

这使得你的工具能够动态支持不同版本的Windows。

2.5.7 – 总结

直接系统调用是绕过用户模式EDR钩取的最有效规避技术之一。

系统调用必须小心实现,确保:

正确的系统调用号。

正确的函数原型。

按照内核预期传递参数。

动态生成系统调用使得规避技术能够独立于版本进行操作。

2.6 - 运行时卸载ntdll.dll钩取

现代的EDR经常使用内联钩取在ntdll.dll中监控关键的NT原生API调用,例如NtAllocateVirtualMemory、NtProtectVirtualMemory、NtCreateThreadEx等。这些钩取允许EDR在系统调用到达内核之前拦截并分析它们。

一个常见的规避技术是通过手动卸载ntdll.dll:

从磁盘加载一个干净的

ntdll.dll副本。用这个干净副本覆盖内存中的版本(仅覆盖

.text节)。

这样就移除了任何EDR安装的钩取,允许本地系统调用执行而不会被检测到。

2.6.1 – 手动卸载策略逐步说明

使用

CreateFile+CreateFileMapping+MapViewOfFile加载干净的ntdll.dll副本。解析PE结构以定位

.text节。使用

VirtualProtect改变内存中.text节的保护。用干净副本覆盖内存中的

.text节。恢复原始内存保护。

2.6.2 – 完整代码示例:手动卸载ntdll.dll

以下代码恢复原始的ntdll.dll的.text节,以击败用户模式EDR钩取:

1 | |

2.6.3 – 为什么这种方法有效

EDR通过修改

ntdll.dll中函数的前几个字节来插入钩取(内联钩取),将它们替换为JMP指令或跳板。通过从磁盘恢复

.text节,我们完全移除这些钩取,因为我们用原始代码覆盖了修改过的代码。我们不会触及导入表或内存布局,因此可以避免被完整性检查或AV检测。

2.6.4 – 使用此技术的实际工具

Mimikatz(高级版本)

Cobalt Strike Beacon

BOF加载器中的卸载阶段

红队战术 通常在使用本地API或手动系统调用存根之前进行

ntdll卸载

2.6.5 – 检测考虑事项

尽管这种技术绕过了用户模式检测,但内核模式EDR仍然能够:

监控被修改的内存页(例如,

.text节)。钩取SSDT或内核回调(如果没有通过直接系统调用来绕过)。

当预期的钩取被移除时发出警报。

为了应对这种情况:

将**

ntdll卸载与直接系统调用存根**配合使用。避免行为上显得可疑的活动(例如,在卸载后立即注入远程进程)。

2.6.6 – 总结

| 特性 | 描述 |

|---|---|

| 目标 | 移除ntdll.dll中的内联EDR钩取 |

| 目标区域 | .text节(函数操作码所在位置) |

| 方法 | 从磁盘加载干净的ntdll.dll并覆盖内存中的节 |

| 规避级别 | 仅限用户模式(内核EDR仍然是威胁) |

| 用途 | 在内存注入、系统调用使用等操作前的初始阶段 |

2.7 - 直接和间接系统调用规避

现代的AV和EDR主要依赖于用户模式钩取来监控潜在的恶意行为。这些钩取通常会放置在ntdll.dll中——该DLL包含用于从用户模式调用内核功能的系统调用存根。

通过绕过ntdll.dll并直接从汇编中调用系统调用,恶意软件可以避免被检测,因为EDR失去了对API链的可见性。

2.7.2 – 直接系统调用示例:NtAllocateVirtualMemory

以下示例展示了如何使用内联汇编手动调用NtAllocateVirtualMemory:

syscalls.asm

1 | |

注意:系统调用ID(0x18)可能会随着Windows版本的不同而变化,必须动态解析正确的系统调用号或根据构建解析。

syscalls.h

1 | |

main.cpp

1 | |

用MASM(ML64)编译并将其与C++文件链接。

2.7.3 – 间接系统调用(syswhispers和syswhispers2)

间接系统调用使用动态生成的系统调用存根,并通过它们从C/C++跳转,而不会暴露可疑的静态字符串或硬编码的系统调用号。这提供了额外的混淆,非常适合红队工具。

工具:

- SysWhispers2 – 生成带有随机名称和系统调用存根的头文件和汇编文件。

为什么使用间接系统调用而不是直接系统调用?

| 直接 | 间接 |

|---|---|

| 硬编码系统调用ID | 动态解析 |

| 如果静态,容易被检测 | 更隐蔽 |

| 没有抽象 | 随机化的存根名称和调用 |

| 开销最小 | 支持现代EDR规避 |

2.7.4 – 实际使用与案例分析

Cobalt Strike BOF:使用系统调用避免EDR的用户模式可见性。

SliverC2:通过BOF或自定义加载器启用系统调用功能。

Shellcode加载器:经常使用系统调用而不是

VirtualAlloc、CreateThread来避开ntdll钩取。

2.7.5 – 检测限制与风险

配备内核回调(ObCallbacks,PsCallbacks)的EDR仍然可以检测到系统调用执行之后发生的事情(例如,内存写入或线程创建)。

现代解决方案会检查内存布局(例如,系统调用存根地址不在

ntdll.dll中)或进行栈检查来检测异常。系统调用号在Windows版本之间有所不同,使硬编码ID不可靠。

2.7.6 – 总结表

| 技术 | 优点 | 风险 |

|---|---|---|

| 直接系统调用 | 完全绕过用户模式钩取 | 硬编码系统调用号,特定版本 |

| 间接系统调用 | 混淆 + 用户模式规避 | 可能因RWX内存或Shellcode而被标记 |

| 工具 | SysWhispers2,Hell’s Gate | 可能因熵或反射加载而触发 |

模块 3 – Windows 内核及规避 API

3.1 - 理解Windows子系统与API层

概述

要理解恶意软件如何规避AV/EDR系统,首先必须了解应用程序如何通过分层API与Windows交互。这些知识使攻击者能够通过使用较少监控或未记录的路径绕过用户模式钩取并规避检测。

Windows中的执行层

应用程序代码(C/C++/汇编)

高级Win32 API(例如,

CreateProcess、VirtualAlloc、WriteFile)NTDLL.dll(原生API,例如,

NtCreateFile、NtAllocateVirtualMemory)系统调用接口(

syscall、sysenter、int 0x2e)内核模式执行(

ntoskrnl.exe,内核驱动程序)

示例:分层调用内存分配

Win32 API层

1 | |

NTDLL层

1 | |

直接系统调用层(高级)

在这里,直接执行syscall指令,绕过用户模式钩取。需要对系统调用号和正确的存根有一定的了解。现代APT(高级持续威胁)经常使用这种方法。

为什么EDR监控较高层次的API

函数如

CreateRemoteThread、VirtualProtect、WriteProcessMemory等通常会被认为是恶意行为的高信号。EDR会在用户模式下钩取这些函数,以监控内存注入、进程创建等行为。

这些API最终会调用ntdll.dll,该DLL发出系统调用以进入内核模式。

钩取说明

示例:VirtualAlloc被EDR钩取

当调用

VirtualAlloc时,EDR的DLL可能已经替换了它的函数前导代码,使得控制跳转到监控代码。恶意软件通过直接调用

NtAllocateVirtualMemory或构造系统调用存根来规避这种钩取。

直接调用原生API示例(绕过钩取API)

1 | |

为什么它能规避: 这个方法避免了VirtualAlloc,后者通常会被钩取。然而,一些EDR现在甚至会钩取ntdll.dll的导出函数。这就需要使用系统调用存根或ntdll卸载(在第7模块中讨论)。

真实世界恶意软件示例:Cobalt Strike

Cobalt Strike的Beacon使用反射加载。

它不直接导入Win32 API,以避免静态检测。

所有API调用都通过PEB遍历和手动EAT解析来解决。

它更倾向于使用系统调用或原生API,从不直接调用

CreateRemoteThread。

检测点和影响

| 层级 | 监控工具 | 绕过策略 |

|---|---|---|

| Win32 API | AV/EDR钩取 | 使用原生API(ntdll.dll) |

| NTDLL导出 | 用户模式API钩取 | 卸载ntdll.dll,使用直接系统调用 |

| 系统调用接口 | 内核EDR驱动 | 随机化存根,使用间接系统调用 |

| 内核模式 | 内核回调 | 内核漏洞或ETW绕过 |

AV/EDR监控的关键API

| API | 目的 | 恶意软件的常见用途 |

|---|---|---|

| VirtualAlloc/Ex | 分配内存 | 有效载荷注入 |

| WriteProcessMemory | 写入另一个进程的内存 | 进程注入 |

| CreateRemoteThreadEx | 执行远程shellcode | 在目标进程中执行代码 |

| SetThreadContext | 劫持线程执行 | 线程劫持 |

| Nt*等同函数 | 原生API替代 | 绕过钩取/隐蔽操作 |

结论

理解这些API层级及其与Windows内部机制的交互是AV/EDR规避的基础。它使恶意软件能够:

避免监控的函数

隐藏意图,防止静态分析

创建低噪声有效载荷,供红队和攻击工具使用

在未来的模块(模块8)中,我们将回顾这一点,并讨论直接系统调用生成、间接系统调用以及ETW/AMSI绕过。

3.2 - 探索PEB和TEB进行API解析和混淆

概述

为了规避AV/EDR检测,现代恶意软件通常避免通过导入地址表(IAT)直接导入敏感API。相反,它手动解析PEB(进程环境块)和TEB(线程环境块),动态定位模块并解析API地址。这样可以绕过静态检测,避免可疑的导入,并减少对常被钩取API(如GetProcAddress和LoadLibrary)的依赖。

为什么使用PEB进行API解析?

绕过IAT导入,使静态分析变得更加困难。

**避免使用

GetProcAddress**,后者经常被EDR监控。运行时隐蔽解析API地址。

真实世界的恶意软件如Cobalt Strike、Sliver、Empire使用这种技术。

结构概述

TEB指向PEB。

PEB包含指向已加载模块列表的指针。

可以通过

fs:[0x30](x86)或gs:[0x60](x64)访问这些模块。

代码:通过PEB动态解析API(x64)

1 | |

它的作用:

- 避免使用LoadLibrary/GetProcAddress

- 通过PEB查找

kernel32.dll - 解析PE头部以定位导出表

- 通过哈希函数隐藏目标API的意图

- 返回解析的API目标地址

真实应用

APT恶意软件使用案例:

- 植入程序避免静态导入

VirtualAlloc、CreateThread、GetProcAddress。 - 相反,它通过PEB解析在运行时解析它们。

- 这使得即使在静态AV/EDR扫描中,恶意软件仍然可以执行,避免了对可疑导入的检测。

示例恶意软件家族:

- FIN7 和 APT41 在多个工具集中使用过这一技术。

- Cobalt Strike Beacon 加载器避免静态链接任何敏感API。

检测影响

| 技术 | 检测规避 | 可能的检测方式 |

|---|---|---|

| 手动PE解析通过PEB | 高 | 行为/启发式 |

| 哈希查找API解析 | 高 | 内存扫描 |

| 使用自定义系统调用存根 | 非常高 | 内核级监控 |

下一步

下一子模块(3.3)将探索如何:

- 操控或混淆IAT条目

- 在自定义加载器中隐藏导入的API

- 通过自定义PE加载器绕过检测

3.3 - 隐藏和混淆导入地址表(IAT)

简介

导入地址表(IAT)是Windows可执行文件用来在运行时动态链接API的关键结构。由于它揭示了二进制文件所使用的API,因此它是静态分析和AV/EDR扫描的主要目标。通过混淆或隐藏IAT,恶意软件变得更加难以检测。

本技术的目标

避免在IAT中列出敏感API(例如,

VirtualAlloc、CreateRemoteThread)。绕过扫描静态导入的AV/EDR。

允许使用更加隐蔽的方法在运行时解析必要的函数。

IAT混淆的关键技术

3.3.1 – 使用动态解析(没有导入部分)

您可以编写一个没有导入部分的PE文件,并在运行时手动解析所需的所有API。这在shellcode加载器和加密器中很常见。

示例代码

1 | |

在真实世界的规避案例中:

LoadLibraryA和GetProcAddress也会通过PEB解析。字符串会被加密或存储为哈希。

会使用手动解析的PE导出目录。

3.3.2 – 加密IAT并在运行时解密

另一种规避方法是加密IAT部分,并在使用API之前在内存中解密。这增加了复杂性并避免了通过静态分析检测IAT。

真实世界场景

Dridex木马家族使用过部分IAT混淆。

加壳的投放程序通常会实现这种技术以防止沙箱提取。

3.3.3 – 自定义加载器无标准PE头部

恶意软件可以作为shellcode或包含在自定义PE加载器中的形式传递,且该加载器:

不使用操作系统加载程序。

手动解析头部。

手动解析所有导入。

避免将条目放入标准导入表。

此技术由以下软件使用:

Cobalt Strike Beacon加载器

Metasploit自定义可执行文件

APT恶意软件投放程序

3.3.4 – API踏印(覆盖IAT)

在解析一个API后,恶意软件可以用指向以下内容的指针覆盖IAT条目:

另一个函数。

自定义包装器或跳板。

垃圾数据以误导分析工具。

此技术需要:

对IAT部分(

.idata)有写入权限。小心地进行重定向以避免崩溃。

检测与规避矩阵

| 技术 | 静态检测风险 | 运行时检测风险 |

|---|---|---|

| 正常IAT使用 | 高 | 低 |

| 手动API解析(PEB) | 低 | 中(启发式) |

| IAT加密 | 非常低 | 高(内存扫描) |

| 自定义加载器 / shellcode | 非常低 | 中 |

关键考虑因素

混淆只会延迟检测,它并不能永久阻止检测。

结合多种技术(PEB遍历 + IAT加密)会更有效。

使用延迟执行、环境检查和系统调用能提高规避成功率。

3.4 - API转发、钩子绕过和导出表篡改

简介

AV/EDR解决方案通常会钩住Windows的关键API函数以监控或阻止恶意活动。然而,存在一些高级技术可以绕过用户态钩子、混淆导入解析器,或者篡改导出表,以重定向或掩盖执行流程。

本节探讨三种关键策略:

API转发(合法与恶意使用)

钩子绕过(例如,调用未被钩住的API,直接调用系统调用)

导出表篡改(恶意操作)

3.4.1 – API转发

什么是API转发?

API转发是指在DLL中导出的函数指向另一个DLL中的函数,这是Windows中常见的模块化功能实现方式。

示例:

KERNEL32!HeapAlloc会转发到NTDLL!RtlAllocateHeap

恶意软件可以利用这种行为来:

间接解析API。

查找未被钩住的目标。

通过直接调用低级API来绕过用户态钩子。

代码示例:通过 ntdll 转发

1 | |

此方法也可以结合手动系统调用使用(如在模块2.7中所示)。

3.4.2 – 钩子绕过技术

EDR常常钩住高风险的API(例如CreateRemoteThread)来监控进程活动,使用以下方式:

IAT修补

内联修补(覆盖函数前言)

跳板技术(重定向)

绕过策略

PEB遍历:通过PEB手动解析API,避免触发标准的API解析。

直接系统调用:完全绕过用户态。

加载未被钩住的DLL副本:

使用

LoadLibrary加载一个干净的DLL。通过内存段(

.text)查找未修补的副本。

示例:加载干净的ntdll.dll

1 | |

这通常被像TrickBot和Cobalt Strike加载器等恶意软件用来查找干净的.text部分,将其覆盖被钩住的部分,或者寻找干净的系统调用存根。

3.4.3 – 导出表篡改

为什么要篡改导出表?

一些打包器和加密器会修改导出地址表(EAT)来:

用虚假的存根替换导出函数。

重定向到加密或运行时生成的代码。

在静态检查期间混淆AV/EDR。

示例:在内存中重写导出表

尽管复杂且在C/C++中很少直接使用,但可以通过以下方式实现:

自定义PE加载器

反射加载shellcode

手动PE映射

1 | |

这种技术在无文件恶意软件和阶段0加密器中常见,目的是混淆反汇编工具或AV启发式检测。

真实世界的恶意软件技术

| 恶意软件家族 | 使用的技术 |

|---|---|

| Dridex | 动态IAT解析,字符串哈希 |

| TrickBot | 手动系统调用解析,IAT篡改 |

| Cobalt Strike | 反射DLL加载,导出表篡改 |

| APT恶意软件 | PEB遍历,系统调用重定向 |

关键要点

API解析方法对于规避非常关键。

混淆或绕过导入解析可以有效规避静态和运行时检测。

高级规避技术结合使用系统调用、导出篡改、IAT混淆和内存技巧。

3.4.4 – 使用 LdrLoadDll 进行隐蔽DLL加载

LoadLibrary 是一个常见的EDR钩子目标,而恶意软件通常直接使用 ntdll!LdrLoadDll 来绕过用户态拦截。

示例:LdrLoadDll 来自NTDLL

1 | |

为什么它规避EDR:EDR钩子通常安装在 LoadLibraryA/W,而 LdrLoadDll 是一个底层的内部函数,可以避免许多检测。

3.4.5 – 使用 LdrGetProcedureAddress 解析API

DLL加载后,可以通过以下方法手动解析函数:

1 | |

这种方式完全绕过了 GetProcAddress,后者是另一个常见的钩子目标。

3.4.6 – 覆盖钩住的 .text 部分

AV/EDR经常在已加载模块的 .text 部分注入跳板钩子(如 ntdll.dll、kernel32.dll)。一种经典技术是:

使用

CreateFile和ReadFile从磁盘加载一个干净的DLL。解析PE头。

提取干净的

.text部分。使用干净的版本覆盖内存中的已钩住

.text。

示例(简化版):

1 | |

使用示例:

1 | |

3.5.4 注释和实际应用案例

恶意软件:大多数现代无文件恶意软件通过使用上述技术的变种手动加载DLL。

Cobalt Strike:反射DLL使用手动映射的形式加载。

后期利用框架:自定义加载器用于绕过AMSI和EDR,避免使用系统API。

代码注入:在远程进程注入时使用手动映射(例如,在游戏作弊、恶意软件分发器中)。

3.5.5 反检测好处

| 特性 | 优势 |

|---|---|

不使用 LoadLibrary |

日志或ETW中没有DLL加载事件 |

| 不使用导入表 | 避开导入地址钩子 |

| 没有加载的模块注册 | 不出现在 LdrDataTableEntry 中 |

| 自定义内存权限 | 避免PAGE_EXECUTE_READ的启发式检测 |

3.5.6 限制和检测向量

即使是手动映射也可以被检测到,特别是:

.data或.text段在执行期间被写入(被内存监视器追踪)内存区域标记为

RWX(常见的启发式标志)异常的内存布局(与标准PE加载器不匹配)

入口点执行模式被ETW或用户态API监控检测

反射加载器模式(如已知的起始shell)被扫描

检测示例:

Sysmon事件ID 7:手动注入的DLL没有

LoadLibrary记录ETW进程转储:ETW提供程序如

ImageLoad不会注册这些DLL内存扫描工具:如Volatility或Hunt-Sleeping-Beacons能检测到手动映射的PE文件

3.5.7 远程手动映射(注入其他进程)

目标:

在远程进程(例如 explorer.exe, notepad.exe)的内存中加载DLL,**无需使用 LoadLibrary**,以规避遥测、ETW事件和API钩子。

远程映射步骤概述:

将DLL读取到内存(本地)

以足够的权限打开目标进程

在目标进程中分配内存(

VirtualAllocEx)将DLL头文件和段写入目标进程内存(

WriteProcessMemory)手动解析重定位和导入(适应远程环境)

创建远程线程执行DLL的入口点

高层代码(Windows API):

以下代码分为几部分,以便解释每个步骤。

第1步:将DLL读取到内存

1 | |

第2步:打开目标进程

1 | |

第3步:为DLL图像分配内存

1 | |

第4步:写入头文件和段

1 | |

您还可以使用 NtCreateThreadEx 进行更隐蔽的注入。

高级增强:

**基于系统调用的

VirtualAllocEx/WriteProcessMemory**:使用直接的系统调用包装器避免检测在当前进程中解除NTDLL钩子:防止系统调用stubs被拦截

PPID伪装:在注入前伪装目标进程的父进程

ETW修补:注入前修补ETW,进一步提高隐蔽性

内存中的DLL加密:加密DLL直到加载器运行

实际应用案例:

**Cobalt Strike的

Beacon.dll**:通过手动映射注入牺牲进程Metasploit的Meterpreter注入:使用反射加载技术,结构类似

APT恶意软件如FIN7 和 APT29:使用加密DLL和自定义加载器绕过EDR

检测技术(蓝队警觉性):

| 技术 | 检测方法 |

|---|---|

| RWX内存区域 | 由EDR监控(如通过ETW) |

| DLL不在模块列表中 | 通过EnumProcessModules不匹配检测 |

| 线程上下文异常 | 入口点与已知模块不匹配 |

| 内存扫描工具 | 检查私有内存中的PE头 |

为了规避这些,结合以下技术使用:

内存补丁

混淆的PE结构

加密负载+分阶段解密

3.6 - 仅使用NTAPI的Stagers

目标:

使用直接的NTAPI(本地API)函数,代替标准的Win32 API(如 LoadLibrary、CreateRemoteThread),绕过EDR中通常设置的API钩子,这些钩子通常存在于 kernel32.dll、advapi32.dll 等库中。

为什么选择NTAPI?

NTAPI函数位于

ntdll.dll中,通常未被钩取(或更容易解除钩取)。大多数AV/EDR钩取较高层次的WinAPI,如

OpenProcess、WriteProcessMemory等。使用NTAPI可以减少遥测数据并提高隐蔽性,尤其是在结合未被钩取的ntdll时。

示例:基于NTAPI的远程Shellcode注入

我们将使用NtOpenProcess、NtAllocateVirtualMemory、NtWriteVirtualMemory 和 NtCreateThreadEx 注入Shellcode到远程进程中。

逐步实现NTAPI注入(C++)

注意:此代码需要链接

ntdll.lib或动态解析系统调用stubs。

第1步:定义NTAPI原型

1 | |

第2步:运行时解析函数地址

1 | |

第3步:定位目标进程(例如Notepad)

1 | |

第4步:分配内存并写入Shellcode

1 | |

第5步:使用 NtCreateThreadEx 创建线程

1 | |

为什么这个方法能够规避AV/EDR:

不使用

kernel32API,如OpenProcess、VirtualAllocEx、WriteProcessMemory或CreateRemoteThread,这些通常是EDR监控的目标。没有可见的可疑导入,静态分析中无法看到这些调用。

系统调用路径保持本地,减少了API级的遥测。

绕过了EDR在

kernel32.dll中设置的API钩子,避免了被监控和记录。

实际案例:

Cobalt Strike的

beacon.dll加载器使用此方法的变种进行注入。APT29恶意软件 直接使用

NtWriteVirtualMemory和NtCreateThreadEx进行注入。现代加载器 使用加密的系统调用或直接的系统调用来混淆这些操作,避免被EDR捕捉。

提升隐蔽性的增强技术:

加密Shellcode,并在内存中解密,避免Shellcode被静态分析发现。

使用

NtCreateThreadEx中的属性列表伪装PPID,让目标进程看起来不像被注入的进程。直接使用系统调用,例如通过Hell’s Gate / SysWhispers2等技术,进一步隐藏系统调用。

注入前绕过ETW,避免ETW日志被触发。

在执行注入逻辑前解除

ntdll的钩子,确保系统调用不会被拦截。

通过这些手段,可以在更高的隐蔽性和更低的风险下执行恶意注入,成功绕过多数EDR系统的检测。

3.7 - IAT钩取与隐藏

目标:

理解恶意软件分析师和EDR如何通过检查导入地址表(IAT)来追踪执行,并学习如何动态解析或混淆API使用,从而防止静态和动态检测。

什么是IAT?

导入地址表(IAT)是PE(便携式可执行文件)中的一个结构,存储了从DLL导入的函数指针。加载器在运行时会填充这个表格。

示例:

如果您的恶意软件导入了CreateFileA,那么IAT中将包含指向该函数的指针,且该指针在运行时被解析。

EDR和静态分析器:

解析IAT以查看您的二进制文件使用了哪些API。

基于此信息进行启发式分析和签名检测。

钩取IAT条目以拦截函数调用。

基于IAT的EDR检测:

静态检测:如果您的二进制文件导入了如

VirtualAllocEx、CreateRemoteThread、NtCreateThreadEx等可疑API,这将成为一个警告信号。动态检测:IAT条目上设置的钩子可以实时记录和分析参数。

规避策略:通过运行时API解析绕过IAT

目标:避免在编译时将可疑API包含到IAT中。

相反,使用LoadLibrary和GetProcAddress动态解析这些API。

示例代码(C++) - 动态API解析

1 | |

为什么有效:

VirtualAlloc不出现在IAT中静态分析工具不会基于导入信息标记您的二进制文件

通过在运行时解析API,您绕过了IAT钩子

进一步的规避:基于哈希的API解析

为了进一步绕过基于字符串的检测,您可以通过哈希API名称并手动解析它们。

基于哈希的示例:

1 | |

然后,通过哈希值匹配解析:

1 | |

为什么有效:

AV/EDR无法在内存中匹配诸如

VirtualAlloc、WriteProcessMemory等字符串恶意软件变得更加多态

API名称可以被加密、哈希或混淆

高级:IAT混淆或清除

您还可以通过修改或清除IAT来增强隐蔽性:

用

0x00000000或垃圾值覆盖函数指针在运行时移除或加密导入节,解析所需的API后

这通常需要构建自定义的PE加载器或使用打包器。

实际应用:

Cobalt Strike的Shellcode加载器通过手动解析

LoadLibraryA和GetProcAddress来避免IATMeterpreter和Empire代理通过动态解析API来避开静态检测

FIN7恶意软件广泛使用IAT清除和API哈希以绕过沙箱检测

结论:

基于IAT的检测非常强大,但是可以规避的

避免静态导入是规避AV/EDR的关键

动态解析和API哈希提供了强大的隐蔽性

结合内存解除钩取和系统调用,可以实现完全规避

通过动态解析API和混淆技术,恶意软件可以显著降低被检测的风险,绕过传统的IAT检查机制,从而增强其在面对EDR和AV系统时的生存能力。

3.8 - API钩取规避:用户态与内核级

概述:

EDR通过在用户态和内核级实施API钩取来监控、修改或阻止可疑行为。这包括:

用户态钩取:通过DLL实现(例如,EDR注入到用户进程中)。

内核级钩取:放置在SSDT(系统服务描述符表)、IRP处理程序或回调函数中。

理解这些机制对于开发规避技术至关重要。

用户态钩取:

定义:

EDR将DLL注入进程

覆盖函数的前几条指令(内联钩取)

钩取如

CreateRemoteThread、VirtualAllocEx、WriteProcessMemory等函数

钩取示例:

内联钩取通过修改函数的前几条字节(通常是5个字节的JMP指令)来重定向执行:

1 | |

如何检测用户态钩取:

您可以比较内存中的函数指针和DLL中的磁盘版本。

1 | |

规避用户态钩取:

选项 1:使用系统调用

避免使用高级Windows API,转而使用本地系统调用(syscalls)。

在第2.7节中我们已经详细探讨过这个技巧。

选项 2:DLL的手动映射

加载一个干净的DLL副本到内存并自己解析API地址。

步骤:

从磁盘读取DLL

手动映射到内存(不使用LoadLibrary)

手动解析PE结构

解析导出并使用干净的函数

Reflective DLL Injection、PE-sieve和HollowsHunter等工具使用了类似的原理。

内核级钩取

定义:

通过驱动程序实现

钩取系统服务,如SSDT、IRP处理程序和回调函数,监控进程/线程/映像/加载事件

SSDT钩取示例(概念性):

在Windows内核中:

系统调用表(SSDT)包含系统服务的指针

恶意软件或EDR可以将表项替换为其自己的处理程序

1 | |

检测SSDT钩取:

使用以下工具进行检测:

GMER

WinDbg与内核符号

PE-sieve(支持驱动程序)

规避内核级钩取:

直接系统调用:避免完全绕过API层,直接使用系统调用

DKOM(直接内核对象操作):更为复杂的根kit级方法

影子SSDT / ETW绕过:更高级的方法(在后续模块中详细讨论)

实际案例

FIN7 / Carbanak

通过哈希解析所有API

避免了IAT和钩取的API

使用内联系统调用包装器调用

NtWriteVirtualMemory、NtCreateThreadEx

Cobalt Strike (Beacon)

使用系统调用和手动映射

包括EDR卸载工具和带有修补版ntdll的shellcode加载器

Sliver C2 / Havoc

提供系统调用混淆

手动PE注入并支持用户态卸载

结论

EDR高度依赖API钩取,尤其是在用户态层。

您可以通过直接系统调用、手动映射或恢复原始字节来绕过用户态钩取。

内核级钩取更难规避,但通过仅使用系统调用、DKOM和其他隐蔽技术可以实现规避。

Here’s the translated version of your content:

模块 4:Shellcode 和有效载荷 – PE 部分、远程有效载荷托管和基于图像的注入

4.1 - 在规避中的PE节理解读(.text、.data、.rdata)

可移植可执行文件(PE)格式是Windows识别和加载可执行文件(.exe)和动态链接库(.dll)的方式。了解如何操控或滥用这些节对于恶意软件作者和红队成员在避免被检测时至关重要。

关键PE节概述

| 节 | 描述 |

|---|---|

| .text | 包含程序的可执行指令,通常标记为PAGE_EXECUTE_READ。 |

| .data | 存储已初始化的全局和静态变量,具有读写权限的内存。 |

| .rdata | 只读数据,通常包括字符串字面量、常量以及导入地址表(IAT)。 |

| .bss | 存储未初始化的全局/静态变量,在文件中不占空间,但会在内存中分配。 |

| .rsrc | 用于存储应用程序资源,如图标、版本信息、位图、对话框等。 |

EDR如何利用这些信息

AV/EDR引擎通常认为.text节包含可执行逻辑。如果shellcode出现在.data、.rdata或动态分配的内存中,它可能绕过初步的静态分析启发式检测——尤其是在没有与已知恶意API流或签名相关联时。

用例1:在.data节中注入Shellcode

1 | |

解释:

该代码将有效负载存储在

.data节中,避免了.text节。一些AV可能在静态签名扫描时跳过

.data节。执行是通过

VirtualAlloc动态发生的,这是一种常见的策略。

用例2:在.rdata中隐藏字符串

1 | |

恶意软件可以通过以下方式对其进行混淆:

将字符串分割为若干部分

对其进行编码(例如,Base64、XOR)

使用

strcat或sprintf在运行时构建

EDR通常会监控.rdata和.text中的可疑常量。动态生成有助于规避检测。

用例3:在运行时修改内存权限

现代Windows PE加载器强制执行DEP(数据执行保护),但通过正确调用VirtualAlloc或NtProtectVirtualMemory可以覆盖这一保护。

1 | |

在此示例中:

无需分配新内存;shellcode直接从

.data节执行。直接调整内存保护。

一些AV无法追踪内存保护与内联执行的组合,特别是在经过混淆的情况下。

真实案例:Cobalt Strike伪装

Cobalt Strike通常通过反射加载器交付shellcode:

嵌入在PE的

.rdata或.data节中加密后在运行时解密

使用

CreateThread、NtCreateThreadEx或直接syscall等技术执行

有效负载从不存储在最终二进制文件的.text节中。

进阶:为有效负载创建自定义PE节

一些恶意软件作者进一步添加了自定义节(例如.evil或.stub),并将shellcode放置其中。

为什么?

避免默认节的检测启发式扫描

将shellcode隐藏在看似未使用或加密的节中

创建自定义节需要编辑PE头文件,并使用链接器脚本或二进制修补工具,如PE-bear或CFF Explorer。

总结

| 节 | 在恶意软件规避中的用途 |

|---|---|

| .text | 现代规避恶意软件中很少用于有效负载,因为太过明显。 |

| .data | 常用于shellcode,尤其是当内存保护被动态修改时。 |

| .rdata | 用于存储加密的shellcode或数据,如URLs、密钥。 |

| 自定义 | 恶意软件作者添加的节,用于隐藏shellcode,避开静态扫描。 |

1. 手动节注入(例如,.evil、.xyz)

你可以修改已编译的PE文件,使用如PE-bear或CFF Explorer等工具插入新的节。

步骤:

在PE-bear中打开PE文件。

添加一个带有

PAGE_EXECUTE_READWRITE标志的新节。将加密或编码的shellcode附加到该节。

在加载器中使用

VirtualProtect或NtProtectVirtualMemory解密并执行它。

为什么有效:

大多数静态扫描工具仅分析

.text、.rdata和已知入口点。一个名为

.xyz的节,其中包含无法读取的内容(经过熵混淆),通常会被忽略或没有深入分析。

2. 通过节重定位规避YARA规则

YARA规则可能会寻找.text或.rdata中的字符串模式。你可以通过以下方式打破此规则:

1 | |

甚至更好,可以动态编码和解码:

1 | |

检测规避:

防止基本的YARA签名匹配编码字符串

当存储在

.data并从堆中执行时,检测向量进一步收窄

3. 完全基于内存的执行(无修改节)

通过反射DLL注入或shellcode加载器,你可以:

将有效负载嵌入资源(而不是

.text或.data)使用

LoadLibrary和GetProcAddress动态加载它使用

NtAllocateVirtualMemory和NtWriteVirtualMemory模拟VirtualAlloc和memcpy,而不使用AV/EDR监控的API

示例:从内存加载PE

1 | |

结果:

从不写入磁盘

节点在内存中重建

从内存映射缓冲区开始执行——AV更难追踪

4. 真实世界案例:Astaroth恶意软件

Astaroth恶意软件(以无文件技术著称):

在

.rdata中投放有效负载,并进行混淆使用

WMIC和Bitsadmin通过LOLBin执行代码使用节映射技巧反射加载模块,而不执行

.text中的代码

5. 用于节检查和修

补的工具**

| 工具 | 描述 |

|---|---|

| PE-bear | 高级PE文件静态分析器,能够添加/编辑/删除节。 |

| CFF Explorer | 用于可视化编辑PE头、导入表和节的工具。 |

| LordPE | 旧但强大的节管理和RVA修补工具。 |

| custom pe_parser.py | 使用Python和pefile解析、读取、修改PE头和节。 |

使用pefile(Python)示例:

1 | |

6. 节头错位

一些恶意软件作者通过修改SectionAlignment和FileAlignment值来打破反汇编器或迷惑AV解析器。

其他人则隐藏有效负载于重叠的节中,或在reloc和debug段内。

结论

滥用PE节是AV/EDR规避的核心策略之一。你可以:

将有效负载隐藏在

.data、.rdata或新自定义的节中完全避免

.text,以防触发静态检测动态解码字符串和有效负载

纯粹从内存中加载和执行有效负载(无文件)

修改PE头和对齐方式以规避反汇编器

当结合以下内容时,这些知识变得更有力量:

手动修补工具

YARA分析规避

运行时解密

间接系统调用和API卸载

Here’s the translated version of your content:

4.2 - 远程有效负载托管与执行

主题聚焦:将有效负载托管在远程服务器上,通过下载并在内存中执行来规避检测机制,从而避免磁盘写入。

概述

AV和EDR监控:

磁盘活动(

CreateFile,WriteFile)进程创建

内存分配模式

为了绕过这些监控,恶意软件通常:

将有效负载托管在远程服务器上

动态下载

在内存中加载并执行(反射执行或手动映射)

这种技术通常被称为无文件执行。

1. 托管有效负载

你可以将shellcode或PE有效负载托管在以下位置:

HTTP/HTTPS服务器

公共平台(例如,GitHub、Pastebin、Bitbucket)

云服务(例如,Dropbox、OneDrive)

隐蔽通道(例如,图片中的隐写术)

为简便起见,假设使用HTTP服务器:

1 | |

2. 下载器存根(Shellcode加载器)代码示例

1 | |

代码注释:

InternetOpenUrl用于从远程主机读取二进制有效负载。VirtualAlloc用于为执行分配可读写执行内存。整个执行过程是无文件的——没有任何东西触及磁盘。

这能够绕过大多数基于签名的AV和沙盒检测。

3. 使用该技术的真实恶意软件

Ursnif/Gozi:从受感染的WordPress网站下载加密的有效负载。

Emotet:使用Base64和XOR混淆有效负载,通常通过HTTP GET请求以误导的User-Agent进行检索。

Cobalt Strike Beacon:当阶段化时,可以通过类似curl的请求在内存中检索。

4. 可选:AES/XOR加密有效负载

为了避免网络级检测(如IDS/IPS或网络级AV引擎),可以将有效负载加密存储在磁盘上,并在下载后在内存中解密。

XOR解密例程:

1 | |

在InternetReadFile之后,执行之前调用:

1 | |

5. 检测规避技术

| 规避机制 | 描述 |

|---|---|

| 使用WinHttp API代替WinInet | EDR监控较少 |

| 混淆用户代理和头信息 | 避免启发式/行为检测引擎的检测 |

| 避免静态URL | 使用重定向器、pastebin或基于DNS的检索 |

| 使用加密的有效负载 | 隐藏真实意图,避开深度包检测(DPI) |

| 内存执行 | 防止基于文件的AV扫描 |

6. 持久化层(可选)

高级技术包括:

从注入的DLL中调用此存根

使用LOLbins如

mshta、rundll32或Regsvr32加载存根加载器通过WMI、计划任务或注册表键进行分发

7. 支持的有效负载格式

你可以下载并执行以下类型的有效负载:

Shellcode(二进制/原始格式)

反射DLL

完整PE文件(如果你编写了自定义加载器)

脚本:PowerShell、JS、HTA、VBS(通过脚本主机执行)

8. 注意事项与建议

使用

PAGE_EXECUTE_READWRITE的VirtualAlloc会被高级EDR监控。建议在解密后使用VirtualProtect。替换

InternetOpenAPI,使用原始WinHttpSendRequest或甚至直接套接字连接以提高隐蔽性。避免硬编码字符串。使用如字符串堆叠、编码或通过

GetProcAddress动态生成API等技术。

结论

远程有效负载托管与无文件执行是现代攻击操作的基石。它允许:

最小的取证足迹

绕过大多数基于磁盘的检测

动态修改有效负载以避免静态签名

4.3 - 使用ImgPayload将有效负载隐藏在图像文件中

概述

现代的AV/EDR引擎扫描内存区域、磁盘文件和进程行为,查找已知的签名和启发式特征。一个常见的规避方法是将有效负载隐藏在看起来无害的文件中,如图像文件(PNG、JPG)。这允许通过以下方式传递有效负载:

网络钓鱼附件

社会工程学

无文件投递器

本模块介绍了使用隐写术或简单数据隐藏方法将shellcode嵌入图像的技术。我们将使用ImgPayload工具,它是一个专门用来嵌入和提取图像文件中的shellcode的工具。

1 – 将Shellcode嵌入图像

嵌入过程将一个原始的shellcode文件(例如,payload.bin)附加到一个.png图像文件中,同时保持图像的可视性。

命令示例

1 | |

-m inject:嵌入有效负载的模式-i input.png:输入的承载图像-p payload.bin:二进制的shellcode有效负载-o stego.png:输出图像,包含嵌入的有效负载

工作原理(简述)

工具将图像读取为字节数据。

在添加有效负载之前,会添加一个已知的标记(如

b"###SHELLCODE###")。图像仍然可以作为普通图像文件查看。

通过搜索标记,可以提取出有效负载。

2 – 从图像中提取并在内存中执行有效负载(C++)

可以加载隐写图像,扫描标记提取有效负载,并通过典型的shellcode注入方式执行。

提取并执行shellcode的C++代码示例

1 | |

3 – 红队实战中的应用场景

场景:钓鱼邮件附带

holiday_card.png图像。图像正常显示。

点击时,在自定义加载器中执行有效负载,直接在内存中运行。

防御者看到的仅是图像,而不是二进制文件或

.exe。

这种方法绕过了传统的静态文件检查和部分运行时保护。

4 – 检测与防御(蓝队视角)

尽管该方法有效,防御者可以通过以下方式检测:

标记图像文件异常大的文件大小

扫描已知的有效负载标记(如

###SHELLCODE###)监控加载图像后随即的代码注入行为

使用YARA规则检测图像中带有二进制尾部的数据

5 – 改进建议

在嵌入之前加密shellcode(见第5模块)

使用图像元数据(如

Exif、IDAT等)而不是简单的附加数据通过隐写解码逻辑触发有效负载

6. 高级应用场景

| 应用场景 | 描述 |

|---|---|

| Discord或Slack传递 | 重命名为.png并通过聊天发送。大多数AV不会扫描它。 |

| 邮件附件 | 在签名图像或附件中嵌入有效负载。 |

| 动态C2 | 使用周期性获取的旋转隐写有效负载,从社交媒体或GitHub等平台获取。 |

7. 检测与防御规避

签名绕过:AV通常不会扫描PNG文件,除非特别配置。

熵控制:嵌入过程可以保持熵,避免触发常见的检测机制。

隐蔽性:与真实资产混合,尤其是在CDN或受信域名上托管时。

8. 真实世界的类似案例

APT32(OceanLotus)等团体使用过

.bmp和.ico文件来传递有效负载。StegoDrop和ImgStego等工具也使用类似的概念。

命令通道通过将加密的有效负载嵌入推特或Imgur上的迷因图像来传递。

9. OPSEC注意事项

| 风险 | 缓解措施 |

|---|---|

| 有效负载标记可见 | 在嵌入之前加密 |

| AV沙盒打开图像 | 确保提取代码延迟或混淆 |

| 加载器的静态签名 | 编译时加入垃圾代码,重命名函数,或加密字符串 |

10. 与前面模块的结合使用

第2模块或第3模块中创建的有效负载可以作为输入使用。

可以结合第4.2模块(下载并执行)从远程获取图像。

与第5模块结合使用,在图像中嵌入加密的有效负载(嵌入前使用XOR或AES加密)。

4.4 - Shellcode传递与执行中的OPSEC技术

旨在绕过EDR和AV的攻击者必须设计符合操作安全性(OPSEC)的有效负载。这意味着要最小化指示器,减少噪声,并避免在传递、解密和执行shellcode时常见的检测路径。

以下是应用于shellcode使用的核心OPSEC技术,附带解释、现实世界的类比和C++代码示例。

4.4.1 分阶段与无阶段有效负载

分阶段有效负载

初始有效负载较小,负责获取第二阶段有效负载。

在C2框架(如Cobalt Strike)中常见。

较容易混淆,但由于网络可见性较大,存在一定风险。

无阶段有效负载

整个有效负载被嵌入。

较难传递,但审计更容易。

OPSEC决策

在受限或监控的环境中使用无阶段有效负载。

当初始访问向量受到大小限制时(例如,宏、LNK),使用分阶段有效负载。

4.4.2 通过可疑与合法路径执行

避免使用已知的高风险API,例如:

CreateRemoteThreadExWriteProcessMemoryVirtualAllocEx

使用更隐蔽的替代方法,如:

NtCreateThreadExRtlCreateUserThread手动映射

反射式DLL注入

4.4.3 内存保护与RWX规避

AV/EDRs监控的内容:

标记为

PAGE_EXECUTE_READWRITE的内存通常发生在

VirtualAlloc和shellcode期间

OPSEC技术:

在PAGE_READWRITE下分配内存,写入shellcode,然后通过VirtualProtect切换为PAGE_EXECUTE_READ。

示例:

1 | |

4.4.4 反转转储与内存标记技术

在内存中加密shellcode,仅在执行时解密。

自删除shellcode,执行后或将其移动到较少监控的内存区域(例如,堆)。

使用不可执行的段,如

.data或隐藏的内存映射(NtCreateSection)。

4.4.5 用户态解钩(可选)

EDRs通常会挂钩ntdll.dll中的API。解钩技术包括:

通过

LdrLoadDll从磁盘重新加载干净的ntdll.dll。在内存中覆盖

ntdll的.text段。系统调用存根(例如,Hell’s Gate、SysWhispers)。

注意: 不精确的解钩操作会增加被检测的概率。

4.4.6 使用间接调用和误导API链

EDRs会查找已知的调用模式。打破模式:

混淆API导入(基于哈希的解析)。

使用间接调用gadgets(通过ROP/内联gadget调用[reg])。

链接无害的API(例如,

NtDelayExecution→ 系统调用)。

4.4.7 线程上下文伪造

伪造线程上下文以隐藏shellcode的来源:

1 | |

这使得执行看起来比直接调用CreateRemoteThread更合法。

4.4.8 栈与堆伪造

分配虚假的栈(

VirtualAlloc),在shellcode之前设置ESP/RSP。用诱饵数据进行堆喷射。

如果需要,手动设置TEB/PEB值以伪造线程来源。

4.4.9 传递伪装

通过图像加载器、多用途文件或加密数据块传递有效负载。

使用ImgPayload(您的工具)或LSB隐写术。

使用非标准格式:伪造字体、docx、剪贴板、备用数据流。

4.4.10 避免已知指示器

避免使用“calc.exe”、“cmd.exe”或已知的shellcode模式。

删除元数据。

使用熵填充或噪声注入,以避免基于签名的YARA规则。

真实世界OPSEC示例(内存规避加载器)

1 | |

有效负载在内存中解密。

内存从未被标记为RWX。

没有可疑的字符串或导入。

模块 5:有效载荷加密和混淆

5.1 - 使用XOR加密进行Shellcode混淆

概述

XOR加密是一种轻量级的对称加密技术,用于混淆shellcode或有效负载,以绕过基于签名的检测系统,如AV和EDR。由于其简单性和对静态分析的有效性,它在恶意软件、加壳工具和红队工具中被广泛使用。

5.1.1 XOR加密的工作原理

XOR(异或)操作符仅在输入不同的时候返回true:

1 | |

这使得它成为简单加密的完美候选。

5.1.2 为什么使用XOR进行规避

AV/EDR工具通常会扫描以下内容:

已知的二进制模式

系统调用存根

常见的shellcode模板(例如,来自Metasploit)

通过对有效负载进行XOR加密,这些模式会被隐藏,避免静态检测。执行需要运行时解密,可以在内存中执行前进行解密。

5.1.3 XOR加密在C++中的实现:

让我们实现一个简单的C++加载器,用于使用XOR加密和解密shellcode缓冲区。

加密阶段(离线,交付前完成)

1 | |

输出将是一个加密的缓冲区,可以嵌入到加载器中。

5.1.4 XOR解密与内存中执行

这是一个完整的C++加载器,它在内存中解密XOR加密的shellcode并执行它:

1 | |

5.1.5 真实世界示例

恶意加载器通常会:

混淆密钥本身(使用多字节XOR或动态推导)

将有效负载存储在图像段中(例如,

.data或.rsrc)避免使用

VirtualAlloc,而使用Nt*API以增加隐蔽性

恶意软件中的示例:

Emotet加载器使用XOR+Base64

APT组织使用XOR加密shellcode,并将其嵌入注册表键或文件间隙空间中

5.1.6 检测对策

防御者可能会:

使用熵检查(加密的有效负载=高熵)

启动时分析内存变化

标记已知的XOR模式

为规避这些检测:

使用多阶段XOR

使用动态密钥(从时间、主机名等推导)

执行时即时解密(JIT)

5.2 - 使用RC4加密进行有效负载混淆

5.2.1 RC4简介

RC4是一种流密码,通过与密钥生成的伪随机字节流进行XOR操作加密数据。虽然今天它被认为对加密目的不再安全,但由于以下原因,它仍然在混淆和反AV规避中有用:

生成高熵输出(难以进行模式匹配)

支持任意长度的密钥

快速且轻量级

5.2.2 在恶意软件和红队中的实际应用

RC4被广泛用于:

Cobalt Strike 的早期变种中,用于beacon的阶段化

PlugX 和 Lokibot 的有效负载加密

将有效负载嵌入文档或图像中(例如:宏 → RC4解密 → shellcode)

5.2.3 在C++中的RC4实现

让我们通过一个完整的RC4加载器来演示如何在运行时解密shellcode。

RC4函数实现

1 | |

5.2.4 加密有效负载与加载器执行

假设你已经离线使用RC4加密了你的shellcode,嵌入到加载器中:

1 | |

然后解密并执行:

1 | |

5.2.5 OPSEC考虑

为了增加隐蔽性:

将RC4密钥存储为混淆形式

动态推导密钥,基于主机属性

避免使用

VirtualAlloc;改用NtAllocateVirtualMemory(系统调用)避免使用

memcpy;改用RtlCopyMemory

5.2.6 检测规避技巧

AV可能会标记:

高熵的内存区域

已知的RC4密钥调度逻辑

使用

VirtualAlloc和VirtualProtect

规避策略:

将RC4隐藏在自定义的混淆器中

将有效负载分阶段存储在环境变量或注册表中

延迟执行,注入到远程进程中

5.2.7 真实世界用例

示例:渗透测试人员创建一个Word宏,执行以下操作:

从GitHub URL下载RC4加密的shellcode

使用RC4密钥”MalTestKey”解密

在explorer.exe中分配内存并注入

这可以绕过EDR,除非启用了内存扫描或基于行为的启发式检测。

5.2.8 远程RC4有效负载获取与执行

一个实际的用例是将RC4加密的shellcode存储在远程服务器上,并在运行时动态下载和解密它。此方法通过:

保持有效负载不写入磁盘

延迟检测

允许服务器端的有效负载轮换

远程RC4加载器示例

这个加载器:

从给定的URL下载RC4加密的shellcode

在内存中解密它

执行解密后的有效负载

依赖项

我们将使用Windows API (URLDownloadToCacheFile 或 WinINet),以避免使用像libcurl这样的外部库。

1 | |

执行逻辑

1 | |

如何生成加密的有效负载

你可以使用相同的RC4算法在离线时加密

你的有效负载:

1 | |

将 payload.rc4 上传到你的Web服务器(如Apache、Nginx或GitHub raw URL)。

LOTS: https://lots-project.com/

优势

有效负载在运行时之前始终保持加密

二进制中没有可疑的字符串或shellcode

有效负载可以在不重新构建加载器的情况下动态更新

5.3 - 使用AES加密进行有效负载加密与执行

AES(高级加密标准)是一种广泛使用的对称块加密算法,用于保护数据。在进攻操作中,AES加密:

隐藏原始的shellcode,避免静态和内存扫描工具的检测。

需要在加载器中实现解密过程。

被真实世界的恶意软件(如Cobalt Strike、TrickBot和Emotet)广泛使用。

AES的关键概念

AES-128, AES-192, AES-256:不同的密钥长度(单位:比特)。

ECB(电子密码本)模式:简单但不安全,容易使用。

CBC(密文分组链接)模式:更强大,使用初始化向量(IV)。

CTR(计数器模式):像流密码一样工作,适合处理shellcode。

为了简化,我们将使用AES-128 CBC模式,结合Windows CryptoAPI(CryptEncrypt / CryptDecrypt)进行实现,Linux版本可以选择使用OpenSSL库。

C++ 使用CryptoAPI实现AES加载器

此加载器:

从远程URL下载AES加密的shellcode。

使用AES-CBC进行解密。

在内存中分配空间并执行它。

假设有效负载已经在离线时使用相同的密钥和IV进行了AES加密。

步骤:加载器代码

1. 包含依赖

1 | |

2. AES解密函数

1 | |

3. 下载有效负载

(与5.2中的逻辑相同)

1 | |

4. 主执行逻辑

1 | |

Python脚本加密shellcode

使用pycryptodome库:

1 | |

AES有效负载封装的优点

AV/EDR中的误报率非常低

保持与良性二进制文件相似的熵

可以动态旋转密钥/IV,针对每次部署

容易存储在离线或在线环境中

真实世界的灵感

Cobalt Strike:加密的有效负载(无阶段beacons)通常使用AES封装。

Emotet和TrickBot:在加载器中使用AES + RC4组合。

PowerShell Empire:也使用AES-CBC进行内存植入。

5.4 - 使用密钥变异与多态性的XOR混淆

概述

XOR(异或)加密是一种轻量级的方法,通过使用密钥应用可逆的转换来混淆有效负载。结合密钥变异(在编码过程中更改密钥)和多态性(变更解密过程结构),XOR加密在对抗基于签名的AV/EDR引擎时表现得异常有效。

为何XOR仍然有效

虽然XOR看似简单,但它依然有效:

AV引擎通常不会标记XOR本身,而是会标记已知的模式。

多态性通过改变解密过程打破了检测。

密钥变异使每个有效负载都独一无二。

常见使用XOR的恶意软件

AgentTesla、Redline Stealer 和旧版本的 Metasploit 有效负载依赖于XOR加密,并做一些细微变动。

高级投放器 使用旋转密钥或动态编码。

逐步实现带有密钥变异的XOR加密

1. 加密脚本(Python)

此脚本将:

接收一个shellcode文件

使用变化的密钥对其进行XOR编码(每个字节使用不同的密钥)

输出编码后的缓冲区和C++解码器逻辑

1 | |

2. C++解码器(多态性)

1 | |

密钥变异的解释

从种子

0x55开始每个字节的密钥递增1

足够简单,以便在运行时解码

很难通过签名检测,因为每次XOR的密钥都不同

多态性技术

为了进一步变化解密器:

将解密逻辑内联,而不是调用函数。

将密钥或shellcode反向编码。

随机化寄存器使用和解密逻辑结构。

示例:内联解码器变化

1 | |

真实世界的恶意软件使用案例

**RedLine Stealer (2021)**:

使用旋转密钥的XOR编码配置数据。

加载器使用多态解密器解密配置文件。

Lokibot:

- 每个受害者实例使用动态XOR密钥,避免基于模式的检测。

AV检测挑战

XOR加密的有效负载不会匹配常见的shellcode签名。

密钥变异和解密器逻辑的变化可以防止静态模式检测。

解密通常发生在执行前的即时解密(JIT)。

接下来我们将深入探讨5.4模块:

运行时降低熵的技术 — 以避开内存扫描器。

将XOR密钥嵌入图像或PE节 — 提高隐蔽性和OPSEC。

1. 运行时降低熵的技术

目标:使shellcode/内存在扫描时看起来“正常”,从而避免AV/EDR引擎因检测到高熵(常见的shellcode签名)而产生警报。

为什么熵很重要

高熵(接近8.0) = 高度随机 = 可疑。

内存扫描工具通常会在以下情况下报警:

加密的负载

压缩的有效负载

内存中的shellcode

技术A:零填充和结构仿真

通过添加NOPs或零字节来降低熵:

1 | |

你还可以模仿正常的PE或堆分配结构:

添加虚拟头部

附加可读字符串或正常数据

技术B:渐进式解密(JIT解密)

与一次性解密所有shellcode不同,仅解密即将执行的部分:

1 | |

这种方法模仿真实进程,避免产生大的熵波动。

2. 将XOR密钥嵌入图像或PE节

A. 将XOR密钥嵌入图像(隐写方法)

你可以将XOR密钥隐藏在图像的最低有效位(LSB)中。

Python示例:将XOR密钥隐藏在PNG图像中:

1 | |

C++示例:从图像中提取XOR密钥(使用LodePNG):

1 | |

B. 将密钥存储在PE节(隐蔽技术)

你可以添加一个自定义节(如.key)

到二进制中,并动态提取它。

汇编链接脚本:

1 | |

C++提取:

1 | |

通过ld或类似工具链接并定义节的边界。

结合所有技术

为了完全避开内存扫描器,你可以:

将XOR密钥嵌入图像或PE节中。

通过填充或渐进解密降低熵。

使用多态解码器。

最终考虑

这些技术增强了OPSEC并提高了AV/EDR规避能力。

它们无法100%保证规避成功 — 必须与行为规避(例如,系统调用伪造、卸载钩子)结合使用。

可以结合AMSI和ETW绕过技术,以实现完全的保护。

5.5 使用UUID、MAC地址和IPv6格式混淆Shellcode

这些是先进的规避技术,通过将Shellcode编码为看起来“正常”或“无害”的格式,来避开静态和行为扫描器。

概述

攻击者不是直接交付原始的Shellcode或Base64负载,而是使用以下格式进行编码,这些格式通常被视为无害:

UUIDs(例如,

2d464d45-91c7-4d12-8871-04d61817b3e3)MAC地址(例如,

00:0C:29:6B:8E:1C)IPv6地址(例如,

2001:0db8:85a3:0000:0000:8a2e:0370:7334)

这些模式绕过了常见的YARA规则和启发式扫描器,这些扫描器通常期望标准的hex/Base64或PE格式。

技术A:将Shellcode作为UUIDs

解释

一个UUID(128位)可以编码16字节的Shellcode。我们将Shellcode分割成16字节的块,然后将每块转换为UUID字符串。

Python(将Shellcode编码为UUID)

1 | |

C++(运行时解码UUIDs)

1 | |

技术B:通过MAC地址仿真Shellcode

解释

MAC地址编码了6字节。因此,一串类似MAC地址的字符串可以隐藏部分Shellcode。

示例(编码后)

1 | |

C++(解码器示例)

1 | |

技术C:IPv6编码Shellcode

解释

IPv6地址是128位,与UUID相同。这种格式很少被检查,适用于DNS、内存或文件规避。

示例

1 | |

C++解码器

1 | |

结合执行

解码Shellcode后,可以使用VirtualAlloc + CreateThread,NtCreateThreadEx或直接系统调用执行:

1 | |

灵感来自HellShell

HellShell自动化了这种混淆,使用了:

UUIDs

IPv6字符串

自定义加载器

这些技术允许攻击者将负载交付为“无害”的字符串,避开熵或签名检查。

运行时考虑

避免字符串格式异常(格式错误的UUID可能触发AV)

如果直接嵌入字符串,使用进一步的混淆(如ROT13、Base64等)

使用间接执行方法(如回调或

CreateThread)增加隐蔽性

真实世界示例

Cobalt Strike 和 Metasploit 可以交付使用UUIDs混淆的负载。

恶意软件如 DarkHydrus 使用 IPv6 和 MAC格式 在DNS TXT记录中进行规避。

检测与对策

安全团队应当:

即使是编码格式也要应用熵分析。

在日志记录之前对不常见的数据格式(UUID、IPv6)进行归一化。

使用YARA规则,在解码后针对内存模式进行检测。

5.6 使用混合编码和运行时解密的高级Shellcode混淆

概述

本节介绍了一些高级策略,用于通过以下方法绕过内存扫描器和基于签名的检测机制:

使用混合混淆格式(UUID、IPv6、Base64、XOR、AES)。

将负载嵌入无害看起来的结构中。

采用运行时解密和降低熵的技术来减少可检测性。

使用节存储(例如,隐藏在

.rsrc、.data或自定义PE节中)。在执行时才实现解混淆逻辑。

1. 为什么高级混淆有效

EDR和AV通常使用以下技术:

静态扫描(签名、熵分析)

内存分析(扫描

RWX区域,检测常见模式如MZ、PE或Shellcode的NOP雪崩)基于内存熵的启发式评分

通过将Shellcode分成伪装的片段并动态重建它们:

避免静态检测。

降低内存中的熵。

增加逆向工程的复杂性。

2. 实际策略示例:混合混淆

我们使用以下设置:

Shellcode被分成若干块。

每一块都经过XOR加密并以UUID格式存储。

所有UUID被存储在一个隐藏的节(如

.sdata)中,或嵌入到图像元数据(如通过隐写术嵌入在.jpg中)。在运行时,解析UUID,解密并将其复制到

RWX内存中以供执行。

3. C++代码示例:混合加载器

以下示例:

将Shellcode以UUID格式嵌入。

使用XOR解密它。

使用

CreateThread执行。

1 | |

4. 在自定义PE节中嵌入Shellcode

您可以使用像PE-bear这样的工具,向PE文件中添加一个.xdata或.mysec节,并手动将编码的Shellcode嵌入其中。在运行时:

1 | |

5. 降低熵示例

与其将解密后的Shellcode直接加载到RWX内存中,不如:

将其阶段性地加载到一个

RW区域。用诱饵指令、NOPs或合法调用前置代码填充,以减少熵。

只在最后时刻使用

VirtualProtect将区域标记为RX。

1 | |

6. 图像中的隐写嵌入

您可以:

将Shellcode编码为

.bmp或.png文件的最低有效位(LSB)。在运行时使用解码器提取负载。

解码到内存,解密并如前所述执行。

这种技术可以使用像imgect这样的工具,或使用Python或C++中的隐写术库自己实现。

7. 最终操作安全性注意事项

永远不要在内存中留下已解密的Shellcode,时间越长越危险。

使用

SecureZeroMemory在使用后清除内存:

1 | |

- 使用

Sleep(rand())和垃圾代码随机化执行时间,增加隐蔽性。

总结

通过混合编码、运行时解密以及使用降低熵的技巧,可以有效地绕过基于签名的检测机制和内存扫描器。这些技术使Shellcode在静态分析时看起来无害,并通过动态解密和执行来进一步避免检测。同时,结合PE节存储和隐写术等技巧,可以为攻击者提供更加隐蔽的操作路径。

模块 6 – 工艺注入技术

6.1 经典的CreateRemoteThread注入

目标:了解如何通过使用WriteProcessMemory和CreateRemoteThread API将有效载荷注入到远程进程中。

概念

此技术包括:

打开目标进程的句柄。

在目标进程中分配内存。

将Shellcode写入该内存。

使用

CreateRemoteThread来执行Shellcode。

示例代码:

1 | |

分步解析

步骤1:获取目标进程的句柄

1 | |

PROCESS_ALL_ACCESS授予完全访问权限(会被AV/EDR监控)。此调用会被记录,并且可能触发遥测事件。

步骤2:在目标进程中分配可执行内存

1 | |

PAGE_EXECUTE_READWRITE是红旗。现代AV/EDR会检测具有RWX权限的内存。先使用

PAGE_READWRITE,然后再用VirtualProtectEx将其更改为PAGE_EXECUTE_READ。

步骤3:将Shellcode写入分配的内存

1 | |

- 监控的API:用户空间和/或内核会跟踪写入其他进程的内存。

步骤4:使用CreateRemoteThread执行Shellcode

1 | |

这会触发一个实时的线程创建事件,很容易被EDR检测到。

目标进程会显示一个新的线程,该线程的起始地址是一个没有映射的内存地址,触发警报。

检测向量(EDR检测到什么)

| 操作 | 检测机制 |

|---|---|

| OpenProcess | 访问另一个进程 |

| VirtualAllocEx | 远程进程中的RWX内存 |

| WriteProcessMemory | 代码注入特征 |

| CreateRemoteThread | 可疑线程创建 |

| 非模块地址起始 | 线程未指向模块 |

现代EDR挂钩这些API或使用内核回调来追踪这些行为。

实际示例

许多商用RAT(例如njRAT、DarkComet、AgentTesla)使用此方法将C2有效载荷注入到合法进程(例如explorer.exe、svchost.exe、notepad.exe)中,以隐藏进程可见性。

然而,由于它的普遍性,这种方法高度签名化且易于预测。

OPSEC改进(低检测增强)

| 技巧 | 描述 |

|---|---|

使用PAGE_READWRITE |

将内存分配为RW,然后使用VirtualProtectEx更改为EXECUTE |

NtCreateThreadEx |

不太常见的系统调用,更难检测 |

| 手动映射Shellcode | 避免使用WriteProcessMemory,使用本地映射和NtMapViewOfSection |

| 编码/加密Shellcode | 使用XOR/RC4/AES等方法来模糊签名 |

| 线程隐匿 | 使用SetThreadInformation隐藏线程以防调试器 |

| PPID伪造 | 伪造父进程ID,使其看起来像是一个受信任的进程 |

| 延迟执行 | 使用Sleep延迟,反分析定时器逻辑 |

| 间接系统调用 | 使用syswhispers或hellsgate等工具避免用户态钩子 |

无内存变体:LoadLibrary有效载荷

将Shellcode注入的替代方法是通过LoadLibraryA远程加载DLL:

1 | |

这种方法更容易被检测到(DLL加载会被记录并且签名化)。

如果DLL使用隐蔽技术(例如,延迟加载Shellcode),仍然有用。

6.2 - 早鸟注入(高级进程注入技术)

概念概述

早鸟注入是一种更加隐蔽的进程注入技术,针对的是远程进程执行的非常早期阶段,即在主入口点到达之前。其原理是在进程恢复之前将线程排入队列,从而让有效载荷在原始进程逻辑启动之前就开始执行。

这种技术减少了EDR检测的机会,因为用户态钩子通常在此早期执行阶段尚未完全初始化。

工作流概述

在挂起状态下创建目标进程

在目标进程中分配内存

将Shellcode写入内存

使用**

QueueUserAPC()**将线程排队到Shellcode恢复主线程 → Shellcode通过APC队列执行

详细步骤与C++代码(已注释)

1. 创建挂起的进程

1 | |

CREATE_SUSPENDED确保主线程尚未运行。

2. 在目标进程中分配内存

1 | |

- 可以使用

PAGE_READWRITE,然后稍后调用VirtualProtectEx更改为执行权限(以提高OPSEC)。

3. 写入Shellcode

1 | |

- 将你的已编码或已解密的Shellcode写入目标进程。

4. 通过APC队列Shellcode

1 | |

- APC将不会执行,直到线程进入可警报状态(这发生在从挂起状态恢复时)。

5. 恢复执行(触发APC队列)

1 | |

- 当线程恢复时,Shellcode会在主入口点之前执行。

为什么这能绕过EDR

| EDR组件 | 绕过原因 |

|---|---|

| 用户态API钩子 | 在早期线程状态下,钩子尚未加载或激活 |

| 系统调用遥测 | 线程创建阶段,系统调用优先级较低 |

| 签名检测 | 没有DLL注入或典型的行为 |

| 行为引擎 | 时间技巧避开启发式触发 |

实际应用

APT攻击组和高级恶意软件(如Cobalt Strike变种、TrickBot模块)使用此方法注入到svchost.exe、notepad.exe或explorer.exe等服务中,以避免AV/EDR的检测。

此技术在“无文件恶意软件”载荷中得到了武器化,恶意软件的持久性并不依赖于磁盘,而是在内存阶段通过这种注入方式执行。

检测与局限性

| 指标 | 可能的检测方法 |

|---|---|

| 挂起进程中的RWX内存 | 内存扫描器 / Yara规则触发 |

| 将QueueUserAPC排队到远程线程 | 在挂起线程中,APC的行为可疑 |

| 非标准入口点调用 | 线程上下文行为异常 |

现代EDR(如SentinelOne、CrowdStrike)使用线程栈检查和内存分析来标记这些注入,如果使用不当,容易被发现。

OPSEC建议

| 技巧 | 描述 |

|---|---|

| 编码Shellcode | 使用XOR、RC4、AES等加密方式 |

| 仅将内存分配为RW | 然后使用VirtualProtectEx将其更改为EXEC |

| 排队多个APC | 生成噪音或进行误导 |

| 使用间接系统调用 | 避免用户态EDR钩子 |

| 如果是自注入,清理PE头部 | 防止内存扫描器检测到PE头部 |

示例代码:

如果需要,我可以提供:

一个生成

calc.exe的Shellcode示例完整工作的早鸟注入器(C++)

使用间接系统调用版本的

VirtualAllocEx和WriteProcessMemory

6.3 - 线程劫持(远程线程上下文操控)

概念概述

线程劫持是一种强大的进程注入技术,攻击者修改远程进程中现有线程的执行上下文,将其重定向到有效载荷(例如Shellcode)。与CreateRemoteThread不同,线程劫持技术不创建新线程,因此更隐蔽,难以检测。

此方法通常包括以下步骤:

暂停线程

修改其上下文(

EIP/RIP),使其指向Shellcode恢复线程

使用场景

在创建新线程会引发警报时进行隐蔽注入。

AV/EDR通常监控

CreateRemoteThread,但并不总是监控SetThreadContext。

C++实现的步骤

我们将通过线程劫持注入Shellcode到**notepad.exe**。

1. 打开目标进程和线程

1 | |

- 如果需要,确保提升权限(

SeDebugPrivilege)。

2. 查找目标进程中的线程

1 | |

- 确保该线程不是关键线程(如系统线程),否则可能会导致进程崩溃。

3. 暂停线程并分配内存

1 | |

4. 获取并修改线程上下文

1 | |

- 通过修改

Rip,你将执行重定向到Shellcode。

5. 恢复线程

1 | |

现在线程将在你的Shellcode位置恢复执行。

OPSEC考虑因素

| 方面 | 备注 |

|---|---|

| 可检测性 | 比CreateRemoteThread低,但上下文变化可能会被监控 |

| 内存权限 | 如果可能,避免使用RWX,使用PAGE_READWRITE → VirtualProtectEx |

| 清理工作 | 如果需要,稍后恢复线程上下文 |

| 线程选择 | 选择后台/空闲线程以减少崩溃风险 |

| Shellcode检测 | 使用编码和运行时解密技术 |

实际案例

此方法在Cobalt Strike和Sliver等后渗透框架中以隐蔽模式使用。它还被QakBot、Dridex和一些Lazarus Group的恶意软件家族使用,通常用于横向移动或注入系统工具(例如explorer.exe、svchost.exe)。

检测与监控

| 技术 | 可能的检测方式 |

|---|---|

| 暂停 → 上下文变化 | 正常应用程序中不常见 |

| 执行权限内存,无图像 | Shellcode扫描或YARA规则 |

外部线程的SetThreadContext调用 |

非常规行为 |

像CrowdStrike、Defender ATP和Sophos Intercept X这样的EDR,可能会基于行为启发式和API序列来标记这种行为。

6.4 - APC注入(异步过程调用注入)

概念概述

APC注入是一种隐蔽的技术,通过将一个函数(通常是Shellcode)排入目标线程的执行上下文中,通常是在线程处于可警觉状态(如等待I/O等)时执行。

此方法有两种使用方式:

本地APC注入:注入同一进程的线程。

远程APC注入:注入到另一个进程(目标)的线程,通常用于Shellcode的执行。

涉及的Windows API函数

OpenProcessOpenThreadVirtualAllocExWriteProcessMemoryQueueUserAPCNtAlertResumeThread或ResumeThread

关键优势

避免创建新线程

比

CreateRemoteThread更隐蔽对于只监控系统调用队列的EDR绕过非常有用

完整的C++工作示例

该示例通过APC注入将Shellcode注入到远程进程(例如notepad.exe)中。

1. Shellcode定义(MessageBox Shellcode)

1 | |

2. 查找进程ID(工具函数)

1 | |

3. 分配内存并写入Shellcode

1 | |

4. 查找可警觉的线程

1 | |

5. 排队APC

1 | |

这将Shellcode排队到线程的APC队列中,等待执行。

6. 恢复线程并执行

1 | |

为了执行APC,目标线程必须处于可警觉状态(例如SleepEx、WaitForSingleObjectEx等)。

如果线程不处于警觉状态,APC可能会保持排队直到满足条件。

实际应用

此技术已在恶意软件和后渗透框架中使用,例如:

Cobalt Strike:用于注入睡眠信标

Metasploit的Inject Payload模块

Turla Group恶意软件:使用

QueueUserAPC在本地系统进程上注入QBot / Emotet:频繁使用APC队列进行绕过检测

OPSEC注意事项

| 考量因素 | 详细信息 |

|---|---|

| 隐蔽性 | 高(不创建新线程) |

| 警觉状态要求 | 必须目标线程处于正确的状态 |

| EDR检测 | 一些EDR会检测到可疑的QueueUserAPC使用 |

| 混淆 | 编码Shellcode,注入后进行RW → RX转换 |

EDR检测

钩取

QueueUserAPC、NtQueueApcThread、NtAlertResumeThread监控无支持的可执行内存段

关联Shellcode注入到可警觉线程

YARA规则和行为分析通常会捕捉无支持的RWX段,因此结合延迟内存保护更为理想。

6.5 - 早期注入(Early Bird Injection)

概念概述

早期注入(Early Bird Injection)是一种隐蔽的注入技术,利用新创建的暂停进程的早期执行阶段。通过在进程正常启动前注入并排队一个有效载荷,可以让恶意软件在安全产品有机会挂钩或检查进程之前执行。

关键策略

创建一个暂停的进程(例如

notepad.exe)。在其地址空间分配内存并注入Shellcode。

使用

QueueUserAPC排队Shellcode。恢复主线程(该线程会在到达入口点之前处理APC)。

为什么有效

在Shellcode执行时,大多数EDR还没有完成挂钩。

该技术在针对受信任进程(如LOLbins)时尤其有效,例如

notepad.exe、werfault.exe、svchost.exe等。

完整工作示例 – C++早期鸟APC注入

此版本创建一个暂停的notepad.exe,通过APC注入Shellcode到其主线程,然后恢复线程。

1. 定义Shellcode

用你的实际有效载荷替换此部分。

1 | |

2. 创建暂停进程

1 | |

3. 分配内存并写入Shellcode

1 | |

4. 在APC队列中排队Shellcode

我们将目标指向暂停进程的主线程。

1 | |

5. 恢复线程

恢复时,线程会处于可警觉状态,并会执行已排队的APC,然后继续执行main()。

1 | |

6. 清理资源

1 | |

实际应用示例

| 恶意软件/工具包 | 早期鸟注入的使用 |

|---|---|

| Cobalt Strike | 用于在远程暂停进程中执行Beacon |

| FIN7恶意软件 | 在启动时将Shellcode注入签名的Windows二进制文件中 |

| QBot | 经常执行APC注入作为早期鸟注入的一部分 |

OPSEC技巧

使用

VirtualProtectEx在写入Shellcode后仅更改内存保护(RW → RX过渡)。使用

NtQueueApcThread直接从ntdll调用,以绕过API挂钩。避免Shellcode中出现可疑字符串或指示符。

检测向量

| 检测方法 | 绕过技巧 |

|---|---|

| CreateProcess中的钩子 | 使用间接系统调用或本地调用 |

| APC队列关联 | 随机化进程目标 |

| 内存保护警报 | 延迟RW → RX过渡 |

YARA和内存扫描器

安全产品可能会监控无支持的RWX区域,并检查内存页的熵值。将此技术与加密+延迟解密结合使用,可以进一步增强隐蔽性。

更多详情:https://github.com/Offensive-Panda/ProcessInjectionTechniques

6.6 - 进程空洞化与进程替换

什么是进程空洞化(Process Hollowing)?

进程空洞化是一种高级注入技术,过程如下:

启动一个良性进程,且该进程处于暂停状态。

该进程的代码部分被卸载(即空洞化)。

恶意负载被注入到原先的位置。

该进程被恢复,在合法应用的幌子下执行攻击者控制的代码。

进程替换(Process Replacement)

与空洞化非常相似,但是在注入Shellcode时,攻击者将进程内存中的PE镜像完全替换为另一个完整的可执行文件(EXE)。

这是一种完全的内存中替换,包括进程的映像、节(section)映射、头文件、入口点等。

为什么有效

杀毒软件/EDR工具看到的是合法的父进程。

它隐藏了实际的恶意进程映像。

有助于绕过基于命令行的检测或父子进程关联。

完整的C++示例 - 进程空洞化

下面是一个简化版的进程空洞化实现。

1. 要注入的Shellcode

用真实的有效载荷替换这部分。例如:MessageBox Shellcode 或者反向Shell。

1 | |

2. 创建暂停进程

1 | |

3. 获取远程进程的映像基地址

1 | |

4. 卸载原始映像

1 | |

5. 分配内存并写入Payload

1 | |

6. 设置线程上下文为Payload入口点

1 | |

7. 恢复进程

1 | |

实际应用示例

| 恶意软件家族 | 空洞化的使用 |

|---|---|

| TrickBot | 用于将Shellcode注入到svchost.exe中 |

| Emotet | 通过空洞化将有效载荷执行到explorer.exe中 |

| Cobalt Strike | 使用远程空洞化执行beacon |

OPSEC考虑

使用**

NtUnmapViewOfSection** 从ntdll而非API存根来避免EDR钩子。对Payload进行加密或编码,并在执行时解码。

随机化目标进程以规避行为检测。

在写入后再更改内存保护(RW → RX)。

使用手动映射来避免触发加载器活动。

检测向量

| 检测向量 | 检测方法 |

|---|---|

| 空洞化API模式 | 钩住NtUnmapViewOfSection、VirtualAllocEx |

| 入口点篡改 | 恢复前监控线程上下文 |

| RWX内存节 | 内存扫描器,使用熵值和保护扫描 |

| 空洞化目标列表 | 已知的LOLbins,如notepad.exe、svchost.exe |

扩展:进程替换与PE映像

你还可以:

将完整的PE文件读取到内存中。

手动映射头文件/节。

修复导入和重定位。

在远程进程中替换内存映像。

6.7 - PPID伪造(父进程ID伪造)

技术:使用CreateProcess并通过PROC_THREAD_ATTRIBUTE_PARENT_PROCESS伪造父进程

目标:通过伪造真实的父进程,规避EDR/AV父子进程关联检测。

什么是PPID伪造?

许多EDR通过分析进程树来检测恶意活动。例如:

1 | |

这种父子进程关系会引起警报,因为它看起来非常可疑。

PPID伪造通过伪造合法的父进程,例如explorer.exe或svchost.exe,来操控这种关系。

工作原理

通过使用CreateProcess与STARTUPINFOEX和PROC_THREAD_ATTRIBUTE_PARENT_PROCESS,你可以:

设置一个看起来合法的进程作为父进程。

将恶意负载伪装成由良性进程启动。

为什么有效

EDR通常会记录:

父进程ID(PPID)。

父子进程关系。

命令行。

通过伪造PPID,恶意软件能够伪装成正常的行为,减少被检测的机会。

需求

Windows 7及以上(支持扩展的启动信息)。

目标父进程句柄,需要

PROCESS_CREATE_PROCESS访问权限。

完整的C++代码 - 使用CreateProcess进行PPID伪造

1 | |

实际使用案例

| 恶意软件 / 工具 | PPID伪造的使用 |

|---|---|

| Cobalt Strike | beacon通常伪造父进程为explorer.exe |

| SharpSploit | 红队使用CreateSpoofedProcess()进行PPID伪造 |

| FIN7 / APT32 | 在rundll32.exe链中使用PPID伪造 |

OPSEC提示

避免使用

cmd.exe或powershell.exe作为目标进程。匹配父子进程的命令行预期。

与命令行伪造结合使用(再次使用

UpdateProcThreadAttribute)。确保令牌/ACL与伪造的父进程环境匹配。

与无参数执行结合使用(例如

rundll32或mshta)。

检测向量

| 检测向量 | 检测方法 |

|---|---|

| 不寻常的PPID | 通过父子进程路径不匹配的关联 |

| 创建进程 | 使用PROC_THREAD_ATTRIBUTE_PARENT_PROCESS的CreateProcess |

| ACL不匹配 | 与父进程的令牌提升匹配 |

| 遥测偏差 | 与命令行、时间差的父进程不匹配 |

模块 7 – 反分析与高级规避

7.1 - 反调试技术

目标

通过使用低级系统检查、陷阱、内存破坏和未记录的Windows内部功能,实施分层防御,打扰或欺骗逆向工程师、调试器和沙箱分析师。

反调试技术类别

| 类别 | 示例API / 概念 |

|---|---|

| 基于API的检查 | IsDebuggerPresent, CheckRemoteDebuggerPresent, NtQueryInformationProcess等 |

| PEB/TEB检查 | BeingDebugged, NtGlobalFlag, 堆标志 |

| 基于陷阱 | INT 3, ICEBP, 单步调试, INT 2D, 前缀跳跃 |

| 基于时间 | RDTSC, QueryPerformanceCounter, GetTickCount |

| 硬件特性 | 调试寄存器(Dr0–Dr7),线程隐藏,硬件断点 |

| 结构化异常处理 | SEH, VEH陷阱,检测调试器干扰 |

| 内存操控 | 设置硬件断点,检查代码页 |

| 内核回调 | 未覆盖(需要内核驱动) |

高级技术 + 代码

1. PEB.NtGlobalFlag 检测

检查堆标志是否被更改(调试器中常见)。

1 | |

标志

0x70=FLG_HEAP_ENABLE_TAIL_CHECK | FLG_HEAP_ENABLE_FREE_CHECK | FLG_HEAP_VALIDATE_PARAMETERS

2. 通过EFLAGS设置陷阱标志(单步调试)

设置TF位来引发单步异常。调试器通常会以不同的方式处理它。

1 | |

3. 前缀跳跃(未记录的反调试技巧)

1 | |

这可以混淆调试器,特别是那些不能正确处理混合前缀/操作码的调试器。

4. INT 2D断点(防止OllyDbg / Immunity调试)

1 | |

5. 硬件断点检测(DR0–DR7)

1 | |

6. 通过RDTSC进行调试器计时检测

1 | |

7. 从调试器中隐藏线程

1 | |

8. 自我调试技术(DebugObject检查)

一个进程不能被两个调试器调试。您可以调用DebugActiveProcess(GetCurrentProcessId())来进行自我调试。如果失败,说明另一个调试器已经连接。

1 | |

9. 通过NtSetInformationThread隐藏线程

我们之前使用它来隐藏线程,下面是执行负载时不会被断点击中的更隐蔽方法。

1 | |

10. TLS回调:在入口点之前执行

TLS(线程局部存储)回调会在main()或WinMain()之前执行,甚至在DLL中的DllMain()之前。大多数调试器如果断点设置得太晚,会错过此回调。

1 | |

11. 堆标志篡改检测

调试器启用堆调试标志。我们可以通过以下方式检测它们:

1 | |

12. NtQueryInformationProcess:DebugPort / DebugObject

这些本地API调用在内核级别检测调试器的存在。

1 | |

13. OutputDebugString行为(SEH反调试技巧)

该技巧依赖于OutputDebugStringA在调试器存在时的不同表现。

1 | |

14. VEH钩子检测通过内存扫描

虚拟异常处理程序(VEH)有时会被调试器钩住。您可以遍历VEH列表或扫描ntdll.dll中的内联钩子。

1 | |

15. 检查ScyllaHide、TitanHide或已知钩子

一些高级工具会修补ntdll、kernel32、kernelbase。您可以扫描内存中的版本并与磁盘上的版本进行比较。

1 | |

16. 自我调试技术 (DebugObject检查)

一个进程不能被两个调试器调试。你可以调用 DebugActiveProcess(GetCurrentProcessId()) 来进行自我调试。如果失败,说明已经有另一个调试器连接。

1 | |

17. 使用 NtSetInformationThread 隐藏线程

我们之前用它来从调试器中隐藏线程。下面是一个更隐蔽的方法来执行不会被断点打中的payload。

1 | |

18. TLS回调:在入口点之前执行

TLS(线程局部存储)回调会在 main() 或 WinMain() 之前执行,甚至在DLL中的 DllMain() 之前。大多数调试器错过此回调(尤其在断点设置得太晚的情况下)。

1 | |

19. 堆标志篡改检测

调试器会启用堆调试标志。我们可以通过以下方式检测它们:

1 | |

20. NtQueryInformationProcess: DebugPort / DebugObject

这些本地API调用在内核级别检测调试器的存在。

1 | |

21. OutputDebugString行为 (SEH反调试技巧)

此技巧依赖于 OutputDebugStringA 在调试器存在时的不同表现。

1 | |

22. VEH钩子检测(通过内存扫描)

虚拟异常处理程序(VEH)有时会被调试器钩住。你可以遍历VEH列表或扫描 ntdll.dll 中的内联钩子。

1 | |

23. 检查 ScyllaHide、TitanHide 或已知钩子

一些高级工具会修补 ntdll、kernel32、kernelbase。你可以扫描内存中的版本并与磁盘上的版本进行比较。

1 | |

附加学习资源

您提供的链接是对每个类别的深入剖析:

实际案例:Al-Khaser

开源的**Al-Khaser项目**包含数百种反调试、反虚拟机和规避技术。

1 | |

您可以从以下目录提取它们的反调试测试:

1 | |

每个都有标签、文档,并准备好用于实际使用或仿真。

总结

| 技巧 | 被绕过 | 仍然有效? |

|---|---|---|

| IsDebuggerPresent | ScyllaHide, TitanHide | 是的,作为一层防御 |

| 陷阱标志 / INT 2D | 低端沙箱 | 是的 |

| TLS回调 | 静态扫描器 | 是的 |

| VEH / SEH陷阱 | 高级调试 | 非常有效 |

| DRx寄存器 | 手动RE工具 | 关键 |

| 自我调试 | 进程注入检查 | WinDbg, x64dbg |

| TLS回调 | 早期执行 | OllyDbg, 静态AV |

| 堆标志 | 运行时完整性 | 软件断点 |

| NtQuery DebugPort | 内核级调试器检查 | TitanHide |

| VEH内存扫描 | 钩子检测 | ScyllaHide, AV EDR |

| OutputDebugString | 基于SEH的触发器 | 管理型调试器 |

| Ntdll内联钩子 | 内存完整性 | 用户模式rootkit |

7.2 - 反沙箱技术

目标: 检测并规避沙箱环境,如 Cuckoo、Any.Run、Joe Sandbox、Hybrid Analysis 或内部 AV 沙箱。

1. 检查已知沙箱遗留物(文件、进程、服务、窗口标题)